AWSGoat是一个设计漏洞(Vulnerable by Design)基础设施,包含最新发布的OWASP十大Web应用安全风险(2021 年),以及 IAM、S3、API Gateway、Lambda、EC2 和 ECS 等服务的错误配置。它模拟了有缺陷的真实基础设施,使用了黑盒方法,包含了多个升级路径。

INE团队开发了 AWSGoat 项目,并在最近举行的 2022 年黑帽大会上(在 OWASP 新加坡分会之前)展示了它。该团队还针对微软 Azure 开发了AzureGoat。这两个项目都包含以下漏洞和错误配置。

XSS;

SQL 注入;

不安全的直接对象引用;

App Function 环境的服务器端请求伪造;

敏感数据暴露和密码重置;

存储帐户配置错误;

身份配置错误。

彭泰斯学院在推特上表示:

AWSGoat 是为信息安全社区而开发的,是 #AWS 安全技术的一个真实的训练场。

要使用 AWSGoat,用户需要一个 AWS 帐户(就像 AzureGoat 需要 Azure 账户一样)和具有管理权限的 AWS Access Key。要使用 AWSGoat 代码库,用户可以分叉它,将他们的 AWS 帐户凭证添加到 GitHub 秘密中,并运行 Terraform Apply Action。这个工作流将部署整个基础设施,并输出托管应用程序的 URL。除此之外还有一个手动执行流程。

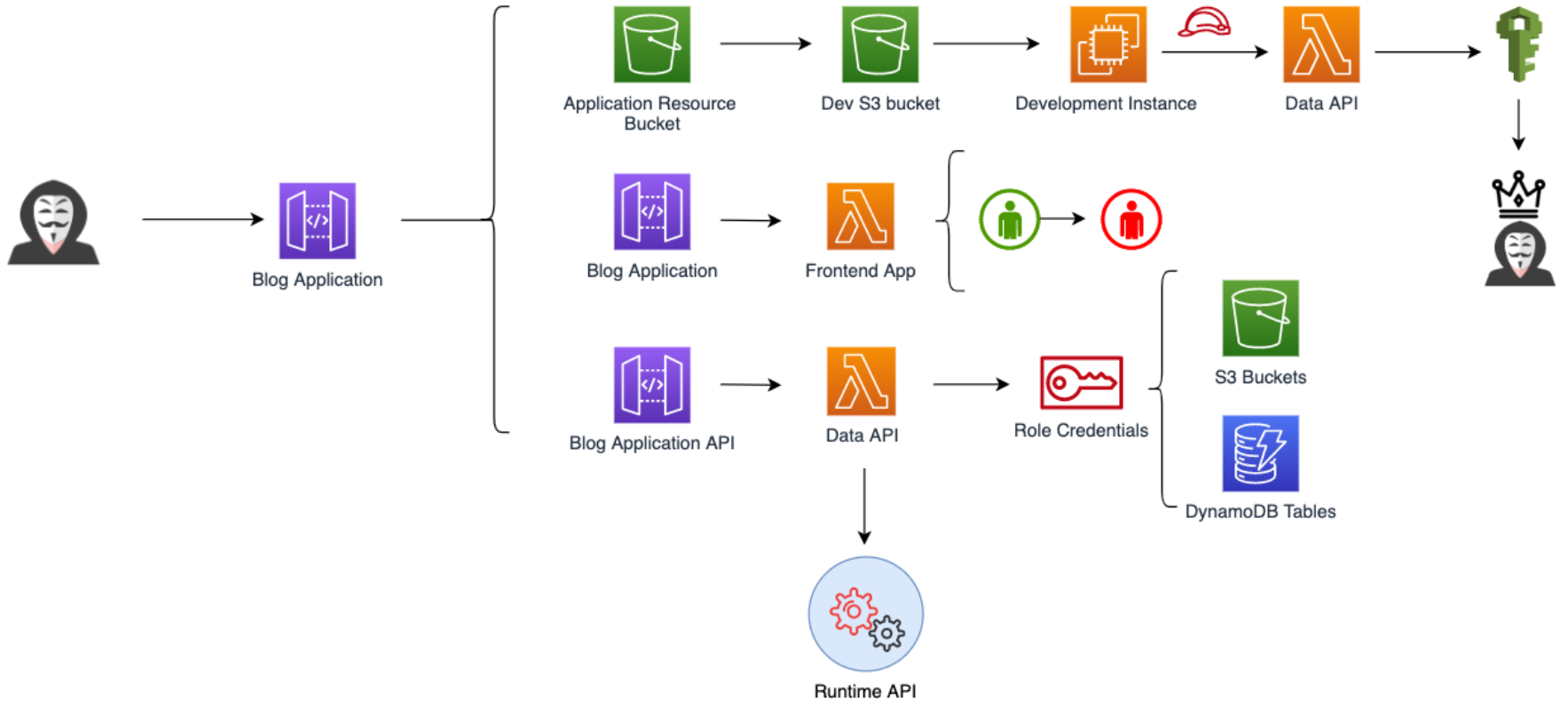

安装好以后,用户可以利用项目中包含的一个模块,这是一个使用了 AWS Lambda、S3、API Gateway 和 DynamoDB 的无服务器博客应用程序。这个模块包含了各种 Web 应用程序缺陷,并允许利用配置错误的 AWS 资源。YouTube 上有一个播放列表为此提供了参考。

来源:https://github.com/ine-labs/AWSGoat

类似地,AzureGoat 也包含了一个模块,提供了一个无服务器博客应用程序,使用了 Azure App Function、Storage Accounts、CosmosDB 和 Azure Automation。这两个项目未来都将推出更多的模块。

在 AWSGoat 的一篇 INE 博文中,INE 首席架构师(实验室平台)和项目贡献值之一 Jeswin Mathai 说:

虽然还处于起步阶段,但这个团队对 AWSGoat 有着雄心勃勃的计划。下一个(第二个)模块已经在开发中,是一个使用了 AWS ECS 基础设施的内部人力资源薪资应用程序。未来增加防御/缓解功能,包括安全工程、安全编码和监控,以及检测攻击。

此外,他还说:

这将是未来几年的一个大项目,而且它是开源的,任何人都可以参与贡献。

原文链接:

AWSGoat Open-Source Project for Pen Testing AWS Cloud Solutions