本文最初发表于 VentureBeat 网站,经原作者 Sage Lazzaro 授权,InfoQ 中文站翻译并分享。

2020 年,几乎所有行业都经历了很多前所未有的挑战,网络安全行业也不例外。云原生网络安全公司CrowdStrike发布的《2021 年全球威胁报告》指出,这一年“也许是人们记忆中最活跃的一年”。

具体对企业来说,报告揭示了在未来一年需要关注的日益增长的威胁。恶意行为者进一步向高价值目标发起攻击,如企业,即所谓的“大猎物”,这类攻击在近几年变得越来越普遍,因为它们可能获得更高的报酬。恶意行为者还开发了新的工具和程序,并结成联盟,以加强他们攻击的力度和范围。更重要的是,他们越来越多地把勒索和敲诈技术融入到勒索软件的操作之中。

CrowdStrike 高级副总裁 Adam Meyers 表示,在过去的 18 个月里,恶意行为者的行为已经升级了。他们希望“窃取尽可能多的数据”。之后,他们会威胁企业:“如果你不给我们赎金,我们就公开所有这些敏感数据”,这可能会损害企业的声誉,甚至影响监管。

网络犯罪分子还利用新冠疫情、恐惧心理,瞄准卫生部门,并利用企业突然转向远程工作的机会。根据报告,71% 的接受调查的网络安全专家称,他们对新冠疫情引发的勒索软件攻击更加担忧。而且,在 2020 年,还发生了可能是有史以来最复杂和影响深远的供应链攻击。

对企业来说,最好的防御措施就是意识到不断变化的威胁,当受到攻击时迅速采取行动,并主动采用先进的安全解决方案。“你必须有新一代的解决方案。杀毒软件已死。”Meyers 说。

这份长达 40 页的报告追踪并分析了全球主要网络对手的活动。调查结果根据机器学习、企业一线网络分析师的第一手观察以及对众包威胁测量的深入见解汇编而成。以下是针对目标企业的趋势、威胁和安全最佳实践。

网络黑客利用新冠疫情危机

过去的一年,医疗保健行业面临着严重的安全威胁,而与疫情相关的风险引起了更多关注,尤其是制药公司、生物医学研究公司和政府机构。

尽管针对网络入侵者的早期目标可能是获得关于感染率或政府反应的信息,但很快目标转向了疫苗开发。CrowdStrike 表示,来自中国、朝鲜和俄罗斯的恶意行为者都瞄准了疫苗研究。在 2020 年时,至少有 104 家医疗机构感染了勒索软件。

新冠疫情也被证明对网络钓鱼很有效,这种技术通常最成功的时候是利用人类的情感,比如希望、恐惧和好奇。钓鱼诈骗的目标是针对企业的联邦 COVID-19 救济计划(PPE)、财政援助和其他政府刺激计划。它们也以医疗机构,包括世界卫生组织(WHO)和美国疾病控制和预防中心(CDC)为幌子,假装提供检测和治疗信息。

此外,当工作方式突然转变为远程办公,在安全应对方面,许多企业并没有准备好。举例来说,突然使用个人电脑工作,意味着许多人在那些可能已经被恶意软件感染的设备上工作。另一种风险来自于家庭成员之间共享设备,他们可能不知道所面临的安全威胁。

“最大的影响是,它增加了攻击面。”Meyers 说,这指的是恶意行为者可以用来获得访问的入口点的总和。

风险最大的企业:私营和政府医疗机构、新成立的远程组织。

各国愈发重视知识产权

除了疫苗开发之外,民族国家行为体还以跨部门的企业为目标获得知识产权。这份报告表明,他们并没有松懈,并且将在 2021 年继续,这与业界的观点一致。

中国专门制定了一份“采购清单”,列出了目标发展的技术,尤其是在人工智能和机器学习领域。

有些民族国家行为体也有兴趣获得网络安全公司自己的工具包,这有助于他们进行更多的攻击,正如FireEye事件中发生的那样。

还有一种威胁来自与其他国家的公司签订的双边协议或合资收购,这些民族国家行为体希望从中获利。除了知识产权外,谈判策略、扩展计划和企业底线都是潜在目标。

风险最大的企业:清洁能源、医疗技术、数字农业、网络安全、采矿 / 有限资源供应和新兴技术。

供应链攻击再创新高

尽管供应链攻击并非新鲜事,但 2020 年却发生了一起被一些网络安全专家称为“十年黑客”的事件。一个民族国家行为体入侵了 IT 软件供应商 SolarWinds 的网络,维持了 264 天的访问权限,并通过隐藏在多个软件更新中的隐形恶意软件攻击客户。美国证券交易委员会确认,至少有 1.8 万名潜在的攻击受害者,其中包括顶级公司和政府。该行为体甚至研究并下载了微软用于验证客户身份的源代码。

由于供应链攻击的多米诺骨牌效应,一次入侵就能使多个下游目标遭受更大的伤害,因而具有独特的破坏性。

Meyers 说:“我要说的是,这个问题的范围,深度和时间长度都是史无前例的。”他补充说,供应链攻击,特别是软件方面的攻击常令他担忧。

当勒索软件遇上敲诈

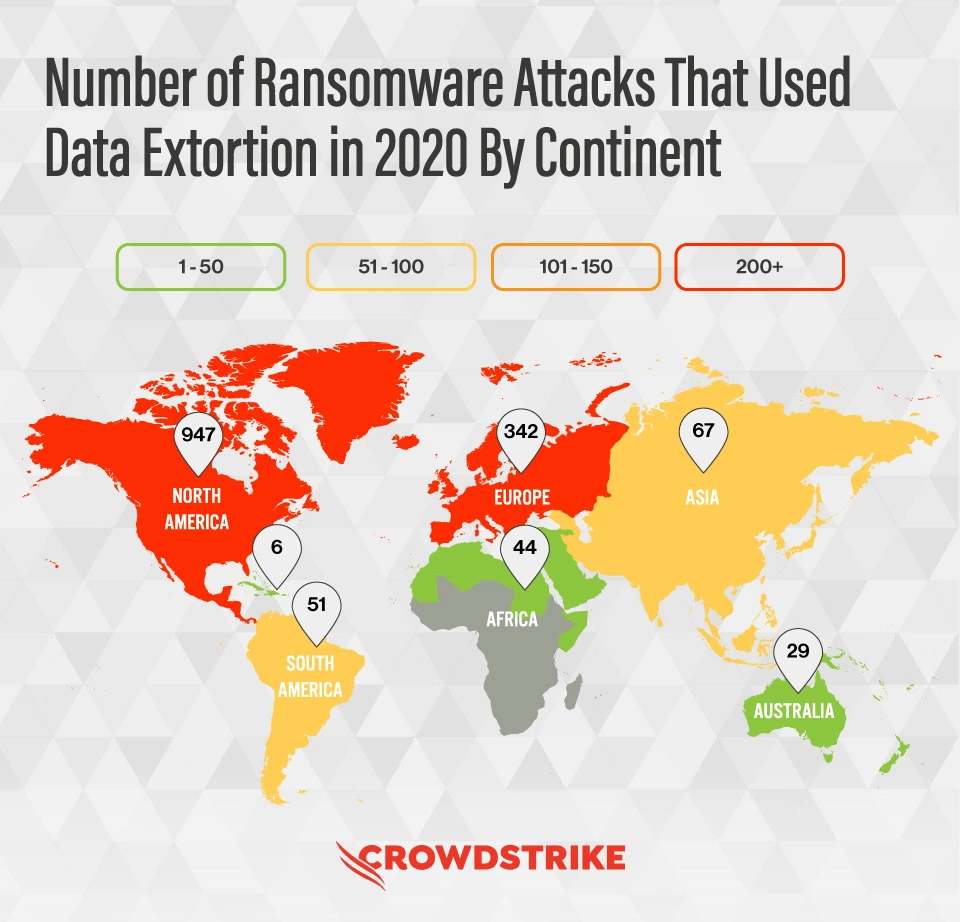

在勒索软件活动增加的情况下,2020 年还出现了数据敲诈和勒索技术的加速整合,该报告警告说,这一趋势在今年很可能会增加。这与数据保护专家 Acronis 最近的另一份报告相呼应,该报告宣称“2021 年将是敲诈之年”。

这些问题中有很大一部分是专门泄密网站(dedicated leak site,DLS)的推出,它是一个黑暗的网络帖子,在这个帖子中,恶意行为详细说明了他们窃取的确切数据,并提供证据,目的是增加对目标的压力,以满足赎金要求。

纽约 Grubman Shire Meiselas& Sacks 律师事务所遭到入侵就是一个明显的例子。该犯罪团伙发布帖子称,他们手里有包括麦当娜、布鲁斯・斯普林斯汀、Facebook 等公司和名人在内的档案,并最终公布了包含 Lady Gaga 法律文件的 2.4GB 文件。总体而言,在 2020 年至少有 23 个主要的勒索软件运营商采取了这一手段,被勒索方平均支付的赎金为 110 万美元。

威胁行为者部署了新的数据勒索技术。其中包括在企业中跟踪非传统的目标,例如 VMwareESXi 等管理程序。他们还出其不意地公布了被盗数据,对于品牌知名度较高的企业来说,这可能会在新闻和社交媒体上为它们招来热议,并增加赎金谈判的压力。威胁者还通过结成所谓 Maze Cartel 的联盟,合作进行勒索活动。这样就会导致受害者数据相互寄存,从而增加了数据被分享或出售的风险,并使全面删除或销毁被盗数据的谈判更加困难。

还有一些新的勒索软件变种和系列,其中一种是勒索软件即服务(ransomware-as-a-service,RaaS)。该报告还详细介绍了访问代理的使用增加的情况,即获得企业后端访问权限的黑客可以直接将它出售给恶意软件行为者。这样可以减少确定目标和获取访问权限所需的时间,使他们能够更快地部署更多恶意软件。

风险最大的企业:尽管大多数勒索软件的行为都是投机行为,但工业、工程和制造业在 2020 年成为特别目标。科技和零售行业也面临着很大风险。

企业如何抵御安全威胁

Meyers 认为,企业应该做到以下五点:

确保企业安全。要遵循最佳实践,并且要有多种保障措施,包括稳固的漏洞管理、一致的补丁周期,及遵循“最低权限原则”。

做好防御准备。CrowdStrike 建议采用 1-10-60 法则:在 1 分钟内识别攻击,在 10 分钟内应对攻击、调查攻击,并在 1 小时内阻止攻击者实施攻击。Meyers 指出,跨层检测 (XDR) 或端点检测和响应 (EDR) 都应该到位。

拥有下一代解决方案。杀毒需要先了解威胁,但基于机器学习的解决方案可以在没有看到过威胁的情况下解读威胁。在当今勒索软件日益猖獗的情况下,这种差异至关重要。

培训和实践。召集管理人员,董事和董事会成员一起制定应对计划。了解你需要召集的每个人,不要等着临时处理攻击。

情报。了解威胁及其技术和工具,以及针对你所在行业和地理位置的具体威胁。

作者介绍:

Sage Lazzaro,科技编辑、作者。居住纽约。

原文链接: