8 月 26 日,云安全供应商 Wiz 宣布,在 Microsoft Azure 的托管数据库服务 Cosmos DB 中发现了一个漏洞, Wiz 将其命名为“Chaos DB”,攻击者可以利用该漏洞获得该服务上每个数据库的读/写访问权限。尽管 Wiz 在两周前才发现了该漏洞,但该公司表示,该漏洞已经在系统中存在“至少几个月,甚至几年”。

“Chaos DB”还引起了美国国土安全部网络安全和基础设施安全局(CISA)的关注,CISA强烈建议 Azure Cosmos DB 客户重新生成密钥,并查看 Microsoft 关于如何保护 Azure Cosmos DB 数据访问的指南。

“能想象到的、最严重的云漏洞”?

Azure Cosmos DB 是一种用于新式应用开发的、完全托管的 NoSQL 数据库。 2019 年,微软向 Cosmos DB 中添加了一项名为 Jupyter Notebook 的功能,可以将客户数据可视化并自动创建自定义视图(见下图)。2021 年 2 月,所有 Cosmos DB 都自动启用了 Jupyter Notebook 功能。

据官方介绍,Jupyter Notebook 是基于网页的用于交互计算的应用程序,可被应用于全过程计算:开发、文档编写、运行代码和展示结果。

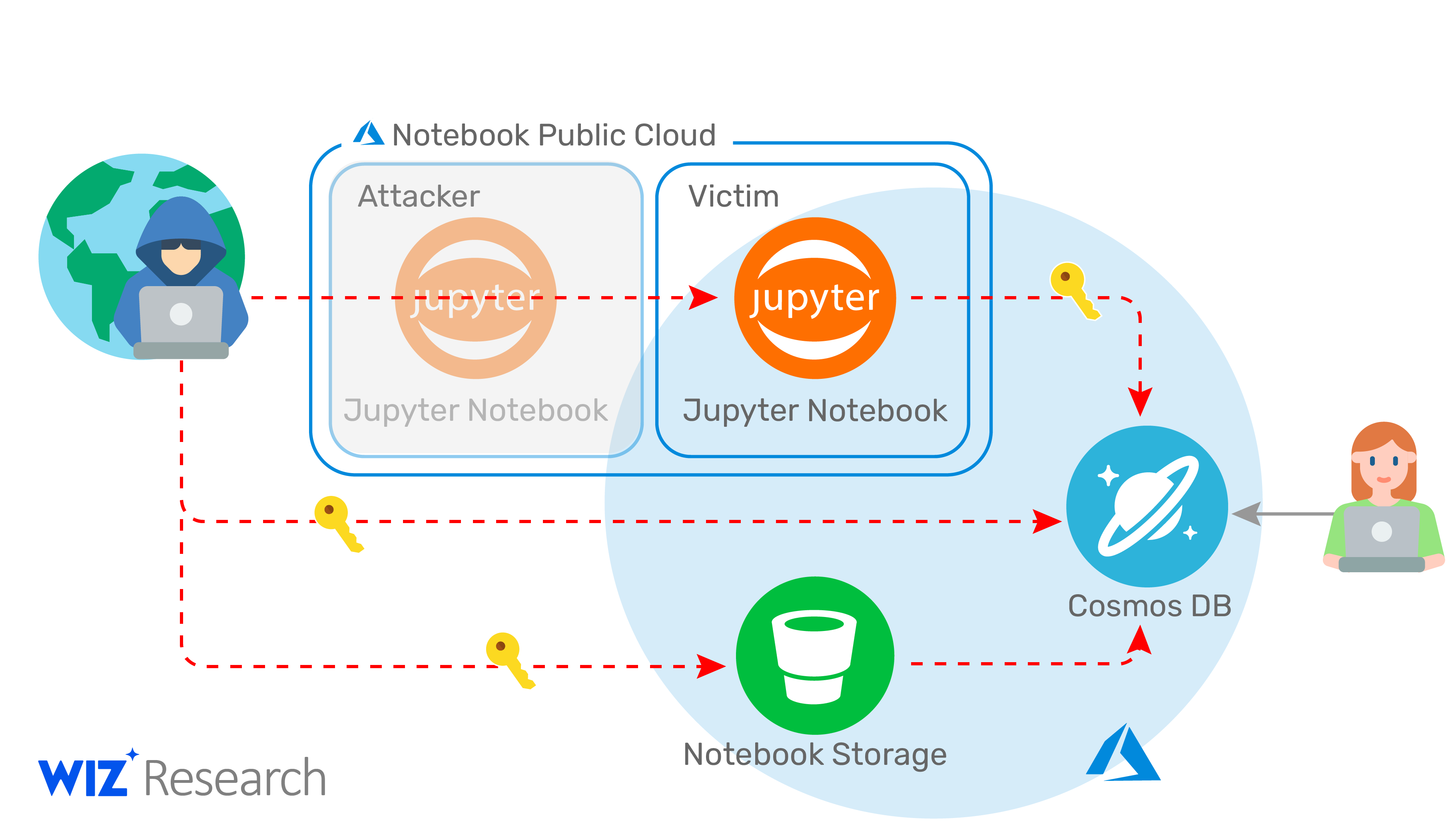

Wiz 团队表示,Jupyter 功能中的错误配置会导致特权提升漏洞,该漏洞可能会被攻击者用来访问其他 Cosmos DB 主键和其他高度敏感的机密,例如笔记本 blob 存储访问令牌等。在收集 Cosmos DB 机密后,攻击者可以利用密钥对受影响 Cosmos DB 帐户中存储的所有数据进行完全管理员访问。截至目前,Wiz 团队暂时还未公布具体技术细节,但给出了以下示意图:

Wiz 团队表示,每个使用 Jupyter Notebook 功能或在 2021 年 1 月之后创建 Cosmos DB 帐户的用户都可能面临风险。从今年 2 月开始,每个新创建的 Cosmos DB 帐户都默认启用了 Jupyter Notebook 功能,即使客户不知道并且从未使用过该功能,他们的主键可能也已暴露。

与临时令牌不同,Cosmos DB 的主键不会过期——如果其已经被泄露且没有被更改,攻击者仍然可以在几年后使用该主键来窃取、操纵或破坏数据库。

Wiz 在发布的公告中形容 ChaosDB 是 “Azure 云平台中前所未有的严重漏洞”。该漏洞不需要任何先前访问目标环境的权限就会影响数千个组织,包括众多财富 500 强公司。Wiz 首席技术官 Ami Luttwak 将其描述为“你能想象到的、最严重的云漏洞”,并补充道,“这是 Azure 的中央数据库,我们能够访问我们想要的任何客户数据库。”

被告知存在漏洞后,微软安全团队禁用了易受攻击的 Notebook 功能,并通知超过 30% 的 Cosmos DB 客户需要手动轮换访问密钥以减少风险,这些是在 Wiz 探索漏洞一周左右内启用了 Jupyter Notebook 功能的客户。此外,微软还向 Wiz 支付了 40,000 美元的赏金。目前,微软安全团队已经修复了该漏洞。

但此前被问及当 Jupyter Notebook 功能被错误配置时是否有两年完整的日志,或者是否使用了其他方法来排除访问滥用时,微软没有直接给出答案。据悉,Wiz 四个创始人都曾在 Microsoft Azure 负责解决安全问题。Wiz 表示,虽然与微软在研究中有密切合作,但微软拒绝透露如何确保早期客户的数据安全。

云安全问题日益增多

微软首席执行官萨蒂亚·纳德拉 (Satya Nadella) 曾表示,自从客户开始采用云解决方案,两年的数字化转型工作在两个月内就可以完成。Gartner 数据预测,到 2025 年,全球企业云技术使用率将达 100%,企业传统数据中心将关闭 90%。

然而, 随着云被越来越多的企业应用,一些典型的云安全问题也开始显现。

网络钓鱼:随着员工拿到更多企业 SaaS 帐户的密钥,他们的登录便会面临更大的网络钓鱼风险。在早期,许多此类钓鱼攻击主要以 COVID-19 为诱饵。谷歌在 2020 年 4 月声称每天要阻止 1800 万封与大流行有关的恶意网络钓鱼电子邮件。由于凭证填充攻击,超过 50 万个 Zoom 帐户被发现在暗网上出售。

错误配置:这可能有两种形式。第一种是在视频会议等应用程序中没有打开正确的安全和隐私设置,可能会把你的聊天内容泄露给窃听者。这就是 Zoombombing 的风险所在,尽管 Zoom 后来大大改进了内置安全功能,并默认开启了许多最重要的设置。第二种错误配置可能更危险,它使我们回到多云和混合云复杂性的问题上。云厂商经常让存储桶向所有人开放,越来越多的黑客正在扫描这些暴露的数据库。

漏洞:人类容易犯错,他们的代码也是如此。在大流行期间,在 Zoom 和其他 SaaS 应用程序中发现了重大的零日漏洞,这可能使攻击者能够远程控制用户的设备。托管在云中的内部 Web 应用程序也面临风险。据估计,去年有超过 20% 的漏洞是由基本的 Web 应用程序攻击造成的。

来源:腾讯 2020 年公有云安全报告

IDC 调查报告显示,在过去 18 个月中,近 80%的公司至少经历了一次云数据泄露,而 43%的公司报告了 10 次或更多泄露。而据 Cybersecurity Insider 调查显示,94%的网络安全专业人士对公有云安全有一定的担忧,69%的企业将其团队安全性评为中等或低于平均水平。

五条安全建议

当然,安全问题也越来越受重视了。根据 Cybersecurity Insider 报告,平均而言,企业将其安全预算的 27%用于云安全,而 60%的企业预计其云安全预算将增加。

而像微软、谷歌这样的云厂商也表示将在安全方面加大投入。微软首席执行官萨蒂亚·纳德拉在其推特上表示,将在未来 5 年内投资 200 亿美元来推进我们的安全解决方案。谷歌承诺在未来五年内投资 100 亿美元来加强网络安全。

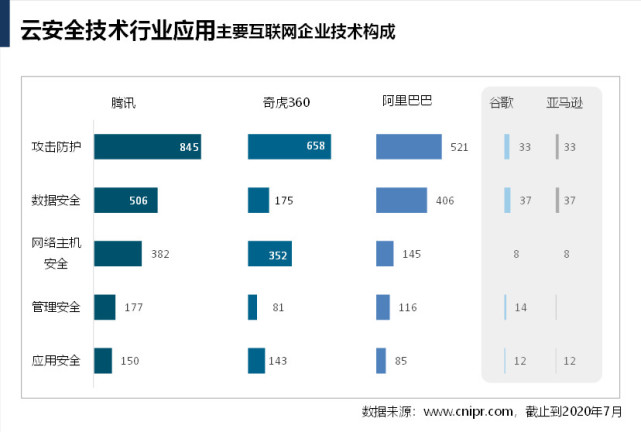

相应地,云安全方面技术专利也在增加。i 智库在发布的《中国互联网云安全专利技术分析报告》中指出,2016 年后的五年里,云安全领域进入了专利申请井喷时期,该阶段专利申请量占中国总申请量比例达到了 63.7%。

目前,云安全产品基本可以分为三类:云访问安全代理(CASB)、云安全配置管理(CSPM)和云工作负载保护平台(CWPP)。CASB 主要解决深度可视化、数据安全、威胁防护、合规性这四类问题,主要覆盖面积体现在 SaaS 上。CSPM 产品通常使用自动化方式来解决云配置和合规性问题。CWPP 作为一项以主机为中心的解决方案,主要满足数据中心的工作负载保护需求,因此主要适用于 IaaS 层。

此外,infosecurity 为上云的企业提出了五点安全建议:

谨慎选择云厂商。企业在选择云厂商时,至少应该考虑供应商是否可以保证数据和网络全天 24 小时的可用性,并充分评估供应商对不同信息合规性标准的遵守情况。

分类数据。保护云数据应该是企业的主要目标。高度敏感的数据需要最强大的保护,因此根据数据的重要性对数据进行分类,并将资源分配给重要数据信息是较为谨慎的一种方式。

培训员工。如果企业计划上云,那么就当前的云安全趋势对员工进行培训至关重要,这样可以提高团队对可疑行为、恶意行为的判别能力。

加密数据。数据加密对于跨云基础架构企业的安全问题至关重要。在整个云基础架构中,企业可以阻止攻击者检测漏洞。

结合其他安全产品使用。企业在使用云解决方案时,同时采用其他安全产品可以增强其安全性。入侵防御系统就是一个很好的例子。该系统可以监控云和网络的入侵迹象,并可以防止未经授权的访问。

参考链接:

https://www.infosecurity-magazine.com/magazine-features/top-5-best-practices-for-cloud/

https://www.welivesecurity.com/2021/08/05/why-cloud-security-key-unlocking-value-hybrid-working/