看新闻很累?看技术新闻更累?试试下载 InfoQ 手机客户端,每天上下班路上听新闻,有趣还有料!

思科公司的安全研究人员发布了一份安全警告,报告中描述了一个复杂的恶意软件系统 VPNFilter,该系统已经感染了分布于54 个国家的至少50 万台网络设备。

根据思科公司的说法,至少从2016 年开始,该威胁就一直在增长,而且特别麻烦:

“该恶意软件在网络设备上的行为尤其令人担忧,因为VPNFilter 恶意软件的组件可以窃取网站凭证并监控Modbus SCADA 协议。最后,该恶意软件拥有破坏性能力,可能导致受感染的设备无法使用,这可能会在个别或全部的受感染设备上被激发,并且有切断全球范围内成百上千台受感染设备的互联网接入的潜能。”

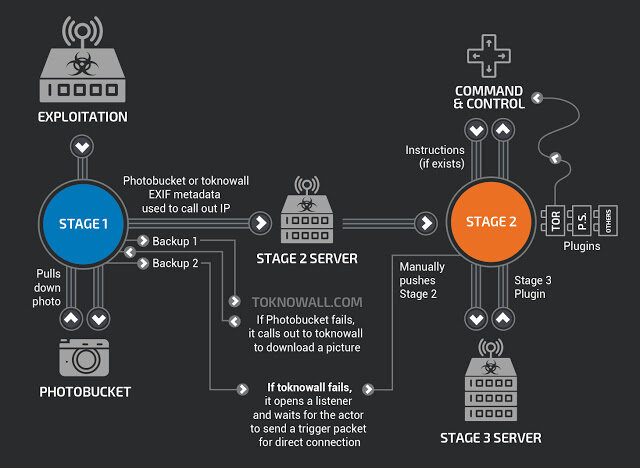

思科公司声称,尚不清楚被攻击的确切漏洞,但是,大多数目标设备都具有公开漏洞或默认凭证,这可能使黑客的攻击相对容易。VPNFilter 和其他恶意软件的区别在于,它有一个称为“stage 1”的组件,该组件能够在设备重启动的情况下持续存在。事实上,stage 1 只有一个目标,就是为stage 2 的部署铺平道路,并能够通过一个复杂的机制找出stage 2 部署服务器的IP 地址,该机制能够应对部署架构的变化。Stage 2 恶意软件具有高级能力,比如文件收集、命令执行、数据泄露、设备管理和自我毁灭。此外,这些能力可以通过stage 3 恶意软件扩展,stage 3 可以作为stage 2 恶意软件的插件运行。但是,只有stage 1 可以在重启动后仍能工作,而stage 2 和stage 3 则不能。

根据思科公司的说法,要防范该威胁是极其困难的,因为目标设备有漏洞或默认凭证,对普通用户来说,难以打补丁。尽管如此,思科公司的研究人员已经发布了100 多个Snort 签名,用于VPNFilter 的目标设备上的公开已知漏洞。思科公司建议,所有怀疑受感染的设备恢复到出厂设置,然后通过固件升级和更改默认密码来给已知漏洞打补丁。至少,正如 FBI 确认的那样,你应该重启路由器,以确保移除 stage 2 和 stage 3 恶意软件,直到它们再次被部署。

赛门铁克公司(Symantec)已经提供了一份文件 VPNFilter Q&A ,列出已被识别的目标设备如下:

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- 用于云计算核心路由器(Cloud Core Routers)的 RouterOS: 版本 1016、1036 和 1072

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- 其他运行 QTS 软件的 QNAP NAS 设备

- TP-Link R600VPN

不过,思科公司仍然建议为每一台 SOHO 或 NAS 设备打上补丁,无论它们是否已被 VPNFilter 感染,从而避免因为攻击而带来的风险。

QNAP 已经发布了一个指南,详细介绍了如何从QNAP 设备上移除该恶意软件。

Linksys 提供了一个详细列表,列明其所有受影响的设备,以及所有已知的漏洞和固件的更新。

Netgear 也建议,除了安装最新的固件之外,还要禁用所有设备的远程管理。

MikroTik 声称,升级其RouterOS 软件会去除 VPNFilter 和任何其他第三方文件,并为其设备的漏洞打上补丁。

阅读英文原文: VPNFilter Has Infected Over 500,000 Routers Worldwide

感谢丁涛对本文的审校。

给InfoQ 中文站投稿或者参与内容翻译工作,请邮件至 editors@cn.infoq.com 。也欢迎大家通过新浪微博( @InfoQ , @丁晓昀),微信(微信号: InfoQChina )关注我们。

评论