一、国密 SM2/SM3/SM4 算法支持

随着国密算法等商密算法国家标准的推出,云上客户对于 Java 版本的国密算法需求越来越多。

KonaJDK8 内置了国密算法的 JCE Provider, Java 用户只需要使用 JCE API 即可使用国密 SM2/SM3/SM4 算法。

下面利用微服务加密信息传输为例, 具体说明 TencentSMProvider 的使用方法。

1. 微服务示例简介

我们定义两个微服务,Consumer 与 Provider, 具体流程如图所示:

Consumer 负责根据 Provider 提供的秘钥对 secret 数据进行加密,然后传输给 Provider;Provider 侧负责生成公钥与私钥(SM2),或者秘钥(SM4), 获取 Consumer 提供的加密数据之后进行解密。

2. 国密 TencentSMProvider 的使用与说明

下面我们看一下以上逻辑的主要代码,请注意, 为了使代码简洁易懂,这里删除了一些日志打印以及异常处理的代码。另外代码中涉及的 SM4 秘钥传输并不安全,仅做说明使用。

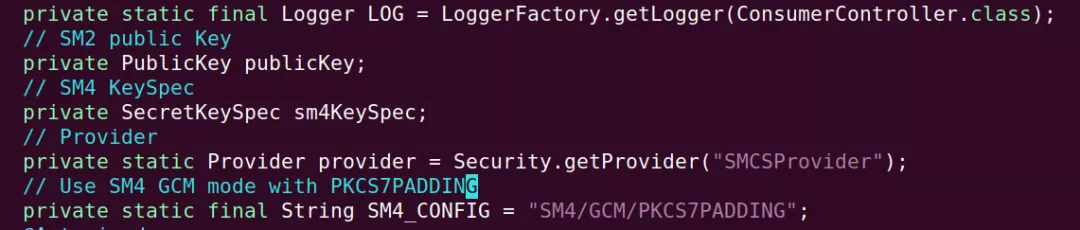

首先看 Consumer 这一侧:

初始化 TencentSMProvider:

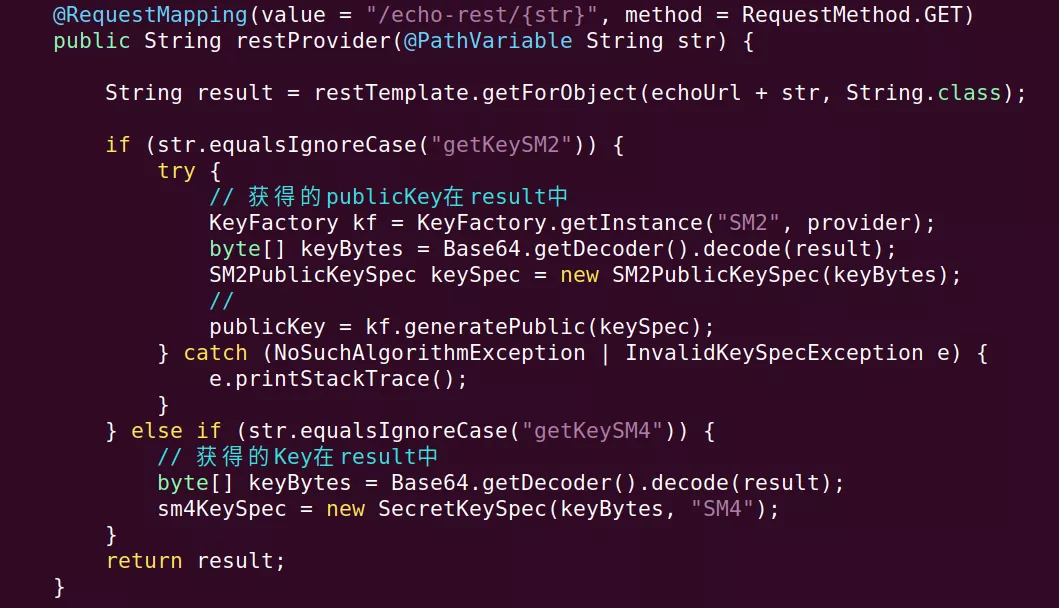

获取秘钥

从发送 GET 请求到

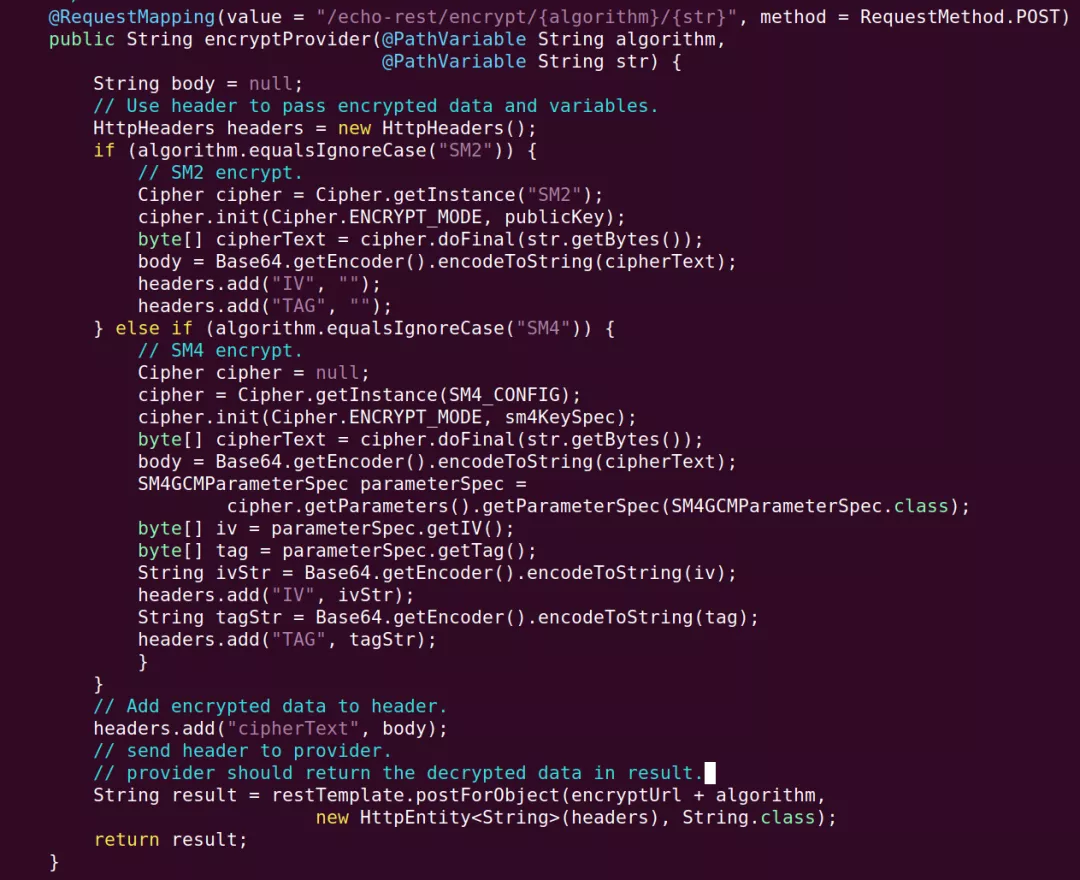

使用 SM2/SM4 加密并传递密文

使用上一步存储的 Key 对数据进行加密。并使用 POST 发送给 Provider:

Provider 接收后会将数据解密并返回给 Consumer, 这里就是存储在 result 中。

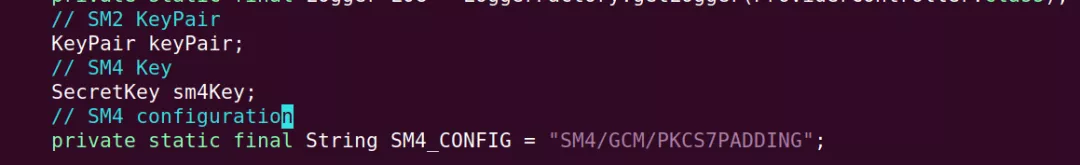

再看 Provider 这一侧:

初始化 TencentSMProvider

首先是 SM2/SM4 所需 Key 与配置:

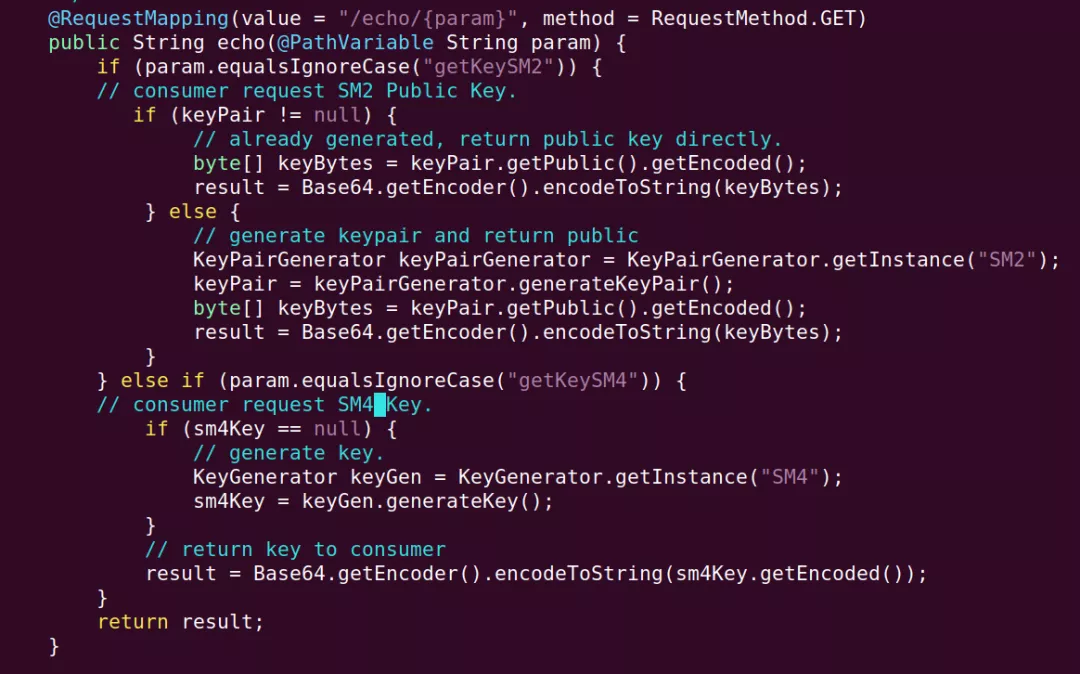

生成秘钥

在获得 Consumer 秘钥请求后,针对 SM2 生成 KeyPair,包含公钥与私钥,并返回公钥给 Consumer ; 针对 SM4 生成秘钥并返回给 Consumer :

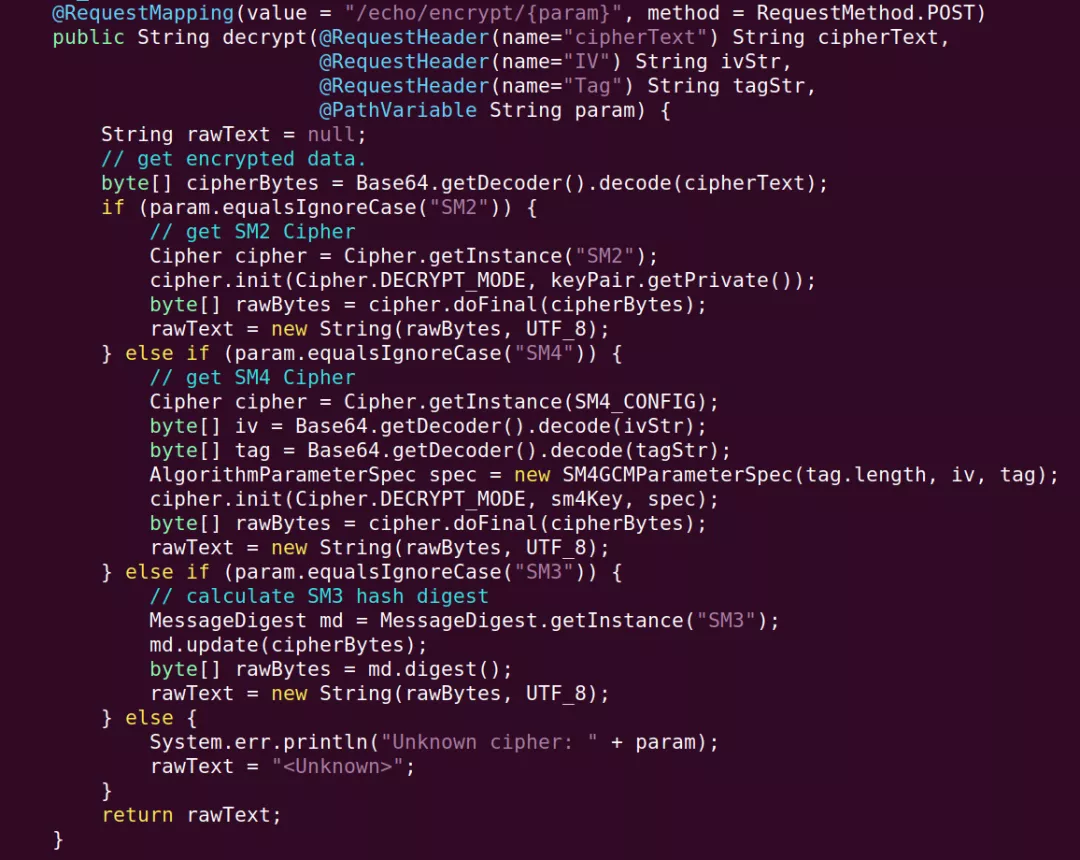

获取 SM2/SM4 加密的密文并解密

使用 SM3 计算 hash digest

注意上图的代码中已经包含了使用 SM3 计算 digest 的实现。实际上 Consumer 可以通过

3. 如何运行

使用以上代码,用户需要使用 KonaJDK 启动 Consumer 与 Provider 微服务,之后只需要给 Consumer 发送 GET Key 请求以及 POST 待加密数据, 即可看到返回值中会打印解密之后的数据。例如:

(1)SM2 数据加密与解密

~$ curl http://localhost:18083/echo-rest/getkeysm2 --(获取 SM2 公钥)

MDQyMWJkNGY0ZDU0Y2U5MGIyMTY5NWVhNmRkNDRjN2M3NWY5MzE5OTc4OGQwOGZiNzA4NjJlNjE4NjYzYjJkMGQ0ZWFiODY3MzNiMDFlNTczN2E3MjkxNTE5NjgzODYxM2NlMjQyMTZkYjExNjE2NmFiYTVmYTFjNDZhM2RiYzcwNw==

-- (公钥)

~$ curl -X POST http://localhost:18083/echo-rest/encrypt/SM2/IamSecretData

-- (加密数据 “IamSecretData”)

provider get secret: IamSecretData

--( Provider 解密后的数据打印)

(2)SM4 数据加密与解密

~$ curl http://localhost:18083/echo-rest/getkeysm4

--(获取 SM4 秘钥)

XaiwPX+FWQnVsqPpYgszpA==

-- (秘钥)

~$ curl -X POST http://localhost:18083/echo-rest/encrypt/SM4/IamSecretData

-- (加密数据 “IamSecretData”)

provider get secret: IamSecretData

--( Provider 解密后的数据打印)

(3)SM3 获取 “IamSecretData” 的 hash digest

$ curl -X POST http://localhost:18083/echo-rest/encrypt/SM3/IamSecretData

provider get secret: ��%�h���Y�F�{��7��ע����<,

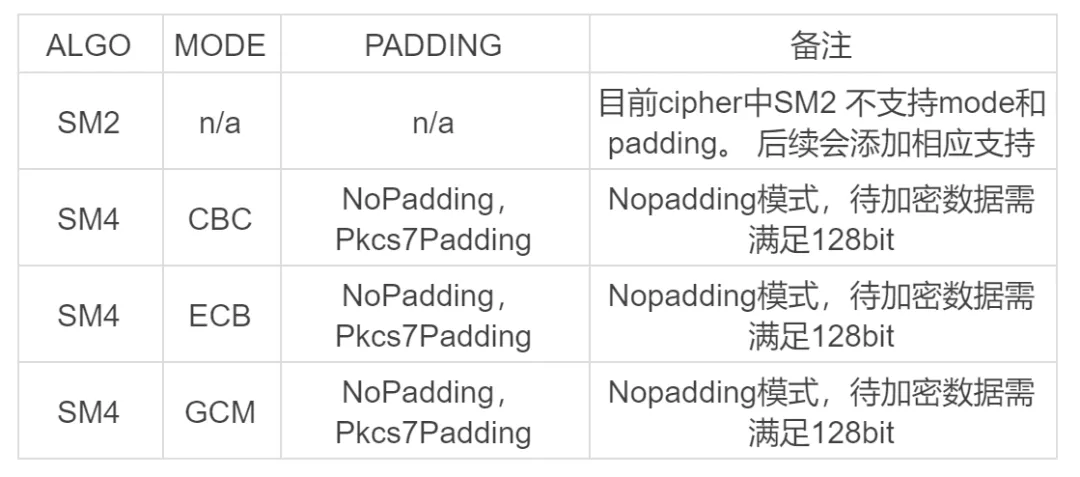

目前, KonaJDK8 中的 TencentSMProvider 主要支持的 SM2/SM4 算法配置如下:

我们即将推出 TencentSMProvider 的独立 jar 包版本,帮助用户在使用 openJDK 是同样可以使用 TencentSMProvider 提供的加密算法。

另外, TencentSMProvider 也可以拓展支持商业版本的国密算法, 由腾讯安全团队的密码专家提供优化与性能提升,欢迎垂询。

二、G1 并行 FullGC 优化

G1 算法由于具有更低的暂停和更高的吞吐,已经逐步开始取代 CMS 算法被广泛应用在各种在离线数据处理系统中,特别是在大堆情况下,在 JDK14 里面,CMS 算法正式被移除,G1 也在 JDK9 开始成为 JDK 默认的 GC 算法。

G1 算法通过 concurrent cycle,mixed gc 等算法来回收 Old 区对应的 Heap Region,有效降低 Old 区 Region 的回收成本,但是在最坏的情况下,G1 仍然需要靠 Full GC 算法来暂停业务,回收内存。

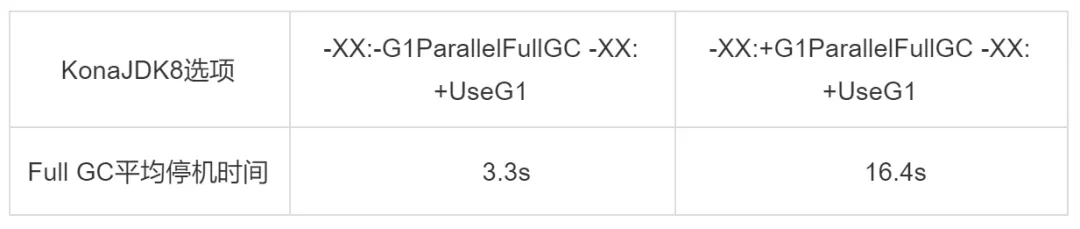

由于 JDK8 的 G1 Full GC 是单线程,全停机的实现,所以一旦由于内存碎片,业务流量变化等触发了 Full GC,一般会造成几十秒到上百秒的暂停,进而导致业务 SLA 可用性指标大幅降低,KonaJDK 8.0.4 版本里面对 G1 Full GC 算法进行了系统的优化,提供了一个 G1 并行 Full GC 实现,充分利用机器多核优势,大幅降低 Full GC 的停机时间,在内部大数据业务场景的测试中, 优化后的 G1 Full GC 停机时间平均降低约 80%。

性能评测数据如下:

三、并行堆扫描优化

另外,我们将 TencentKona 对于 openJDK 社区的贡献 parallel heap inspection 也汇合到 KonaJDK8 中, 用户在使用 G1 和 ParallelScavenge GC 时,可以通过使用 “jmap -histo:parallel=

另外针对高版本不在支持的 CMS GC,KonaJDK 团队也进行了 parallel heap inspection 的开发,内部正在针对该功能进行测试, 待测试完毕也会在后续版本中引入,敬请期待。

除了以上新特性以外, KonaJDK 本次升级还包含其他性能优化与问题修复。KonaJDK 团队也在持续开发和维护,不断努力,提供稳定可靠的 JDK,欢迎您的使用与反馈。

参考链接:

https://github.com/Tencent/TencentKona-8/releases

头图:Unsplash

作者:臧琳

原文:https://mp.weixin.qq.com/s/LGNs9Ljp5PAnvo7RpwsO3w

原文:KonaJDK 8 新版本更新,国密算法轻松用

来源:云加社区 - 微信公众号 [ID:QcloudCommunity]

转载:著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。