B 站离职员工向代码投毒封禁用户账号

1 月 20 日,据哔哩哔哩(以下简称“B 站”)网友 @老变态了了了 发布的消息,B 站某程序员利用职位之便,在离职后在 B 站网页版中故意投放恶意代码,这段恶意代码通过这名程序员 (真实姓名为倪某成) 自己注册的域名加载。

InfoQ 就此事询问了 B 站,暂未得到官方回应。截至发稿时,该恶意代码已被删除。

知情人员透露,此事并非存在技术上的漏洞,属于个人滥用职权进行黑客行为。目前,B 站已第一时间进行处理,开除该员工,并与相关监管部门同步情况。

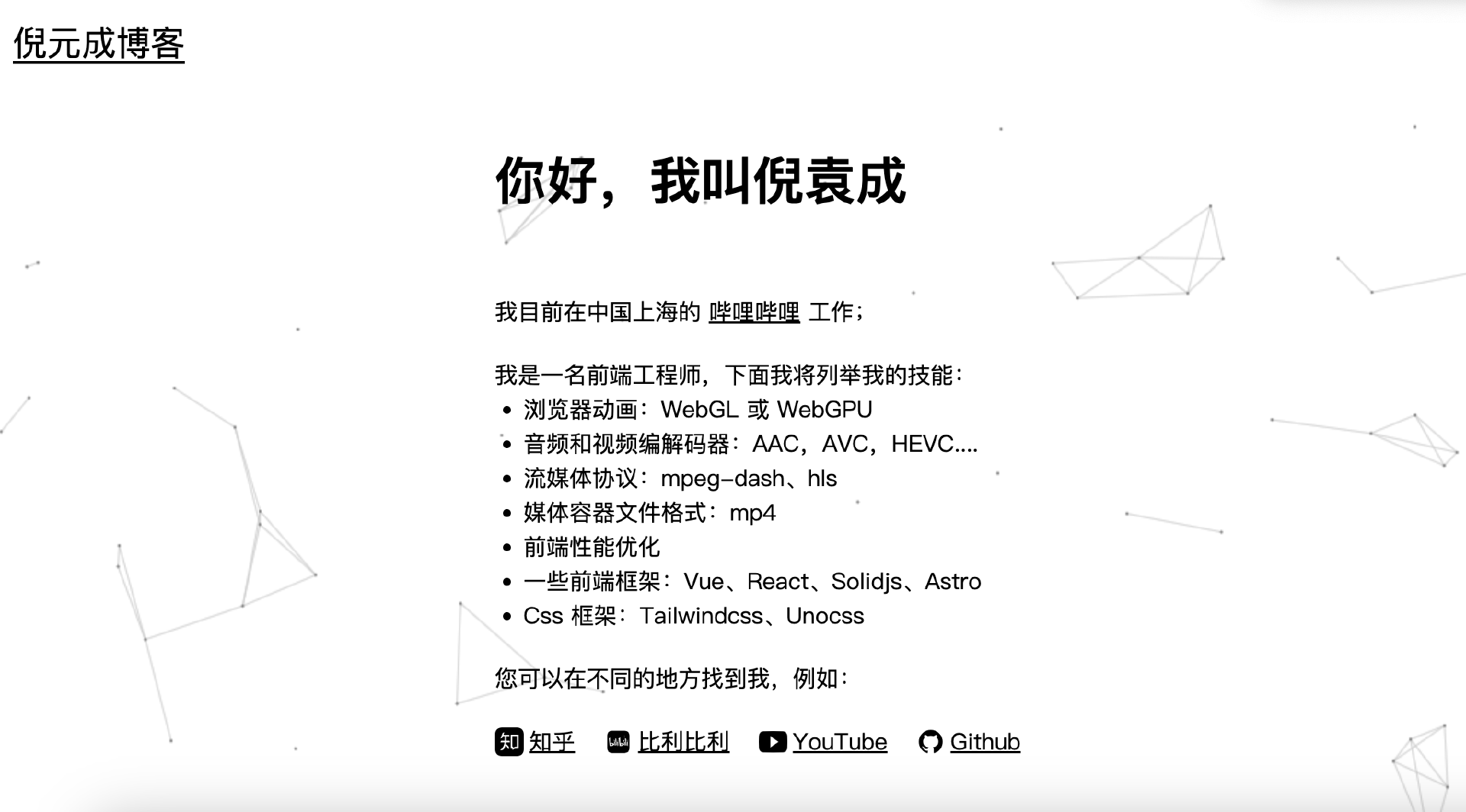

据公开信息透露,倪某成在哔哩哔哩(B 站)网页端的 DanmakuX 弹幕引擎项目中担任了开发和优化的关键角色。

DanmakuX 项目地址:https://github.com/topics/danmaku?l=typescript

DanmakuX是一个开源的 Android 弹幕引擎,主要用于在视频直播中显示弹幕。DanmakuX 由 Bilibili 开发,旨在提供一个高效、灵活的弹幕渲染引擎,支持多种弹幕格式和显示效果。其核心特性包括:

高效绘制:DanmakuX 支持多种绘制方式(如 View、SurfaceView、TextureView),能够高效地解析和绘制弹幕;

多核优化:该引擎进行了多核优化,具有高效的预缓存机制,能够在多核设备上提供更好的性能;

自定义功能:支持多种显示效果选项实时切换,包括换行弹幕、运动弹幕等,并且支持自定义字体和多种弹幕参数设置;

兼容性:DanmakuX 能够兼容多种视频控件,如ijkPlayer,并且已被多个应用使用,如优酷土豆、开迅视频、斗鱼 TV 等。

然而,他涉嫌在一个页面中引入了一段恶意代码,其目的仅仅是为了针对并攻击特定的网站用户。目前推测,这一行为可能源于倪某成与站内其他用户发生争执后产生的个人恩怨。为了报复,他利用自己的技术权限,在系统中植入了这段有害代码。

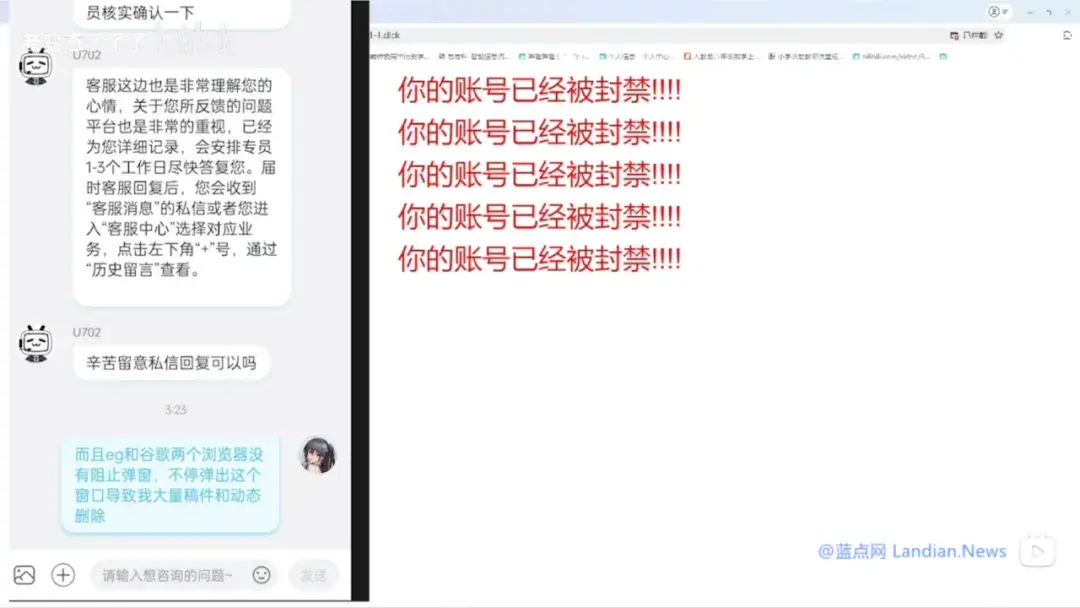

那么,倪某成引入这段恶意代码带来的结果是什么?结果就是造成了某位 B 站用户在使用 B 站网页端观看视频时跳转到显示“你的账号被封禁!”的界面 。

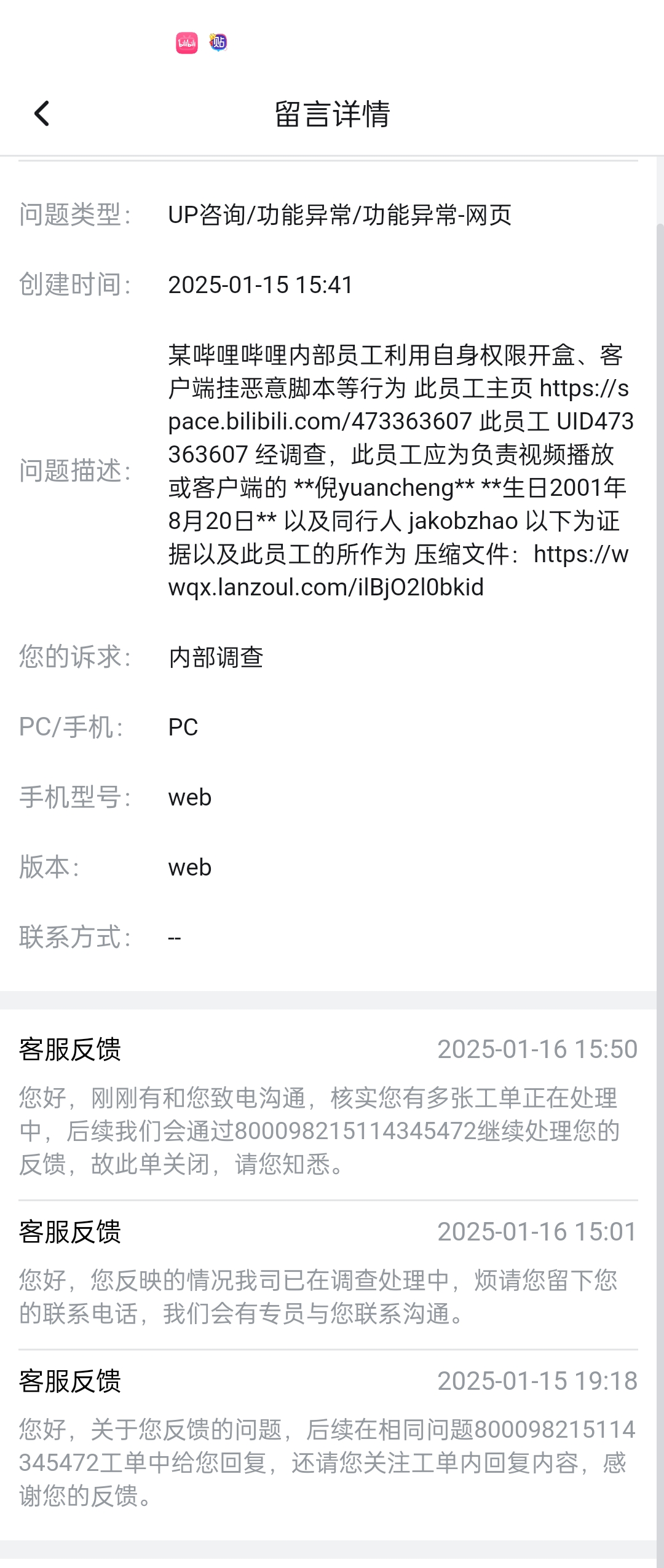

这样一来,这位以为自己账户被封禁的用户坐不住了,向 B 站客服发消息问询账户情况。

在这名被封账号的用户与 B 站客服沟通中我们获得到的信息是:因为这位 B 站内部员工(倪某成)的原因,其中一名用户在 B 站账户上所有的动态稿件全部被删除(截至发稿前,该名用户主页上的动态已恢复显示)。

但实际上,这位 B 站内部员工(倪某成)并没有直接关闭用户的账号,用户账号也依然处于活跃状态,所见的提示更像是倪某成在用户界面上弄的一点小把戏。

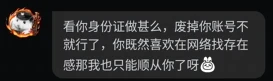

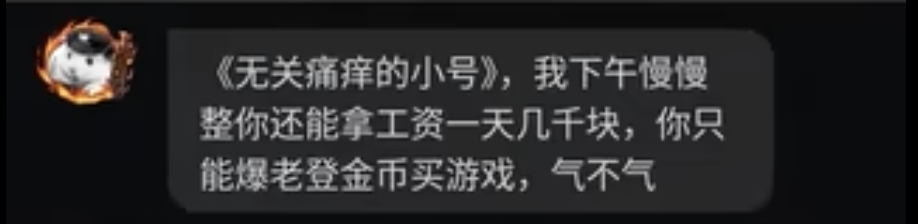

据 @罗德兰屑罗素在 B 站发布的动态爆料,这位 B 站内部员工(倪某成)曾发私信给他称:“看你身份证做什么,废掉你账号不就行了,你既然喜欢在网络找存在感,那我也只能顺从你了。”

截图来源:B 站用户 @罗德兰屑罗素发布的动态

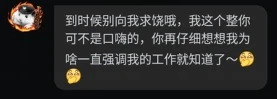

甚至还威胁说:“到时候别向我求饶,我整你可不是口嗨的,你再仔细想想我为啥一直强调我的工作就知道了~。”

截图来源:B 站用户 @罗德兰屑罗素发布的动态

图片来源:bilibili 百度贴吧

截图来源:B 站用户 @罗德兰屑罗素发布的动态

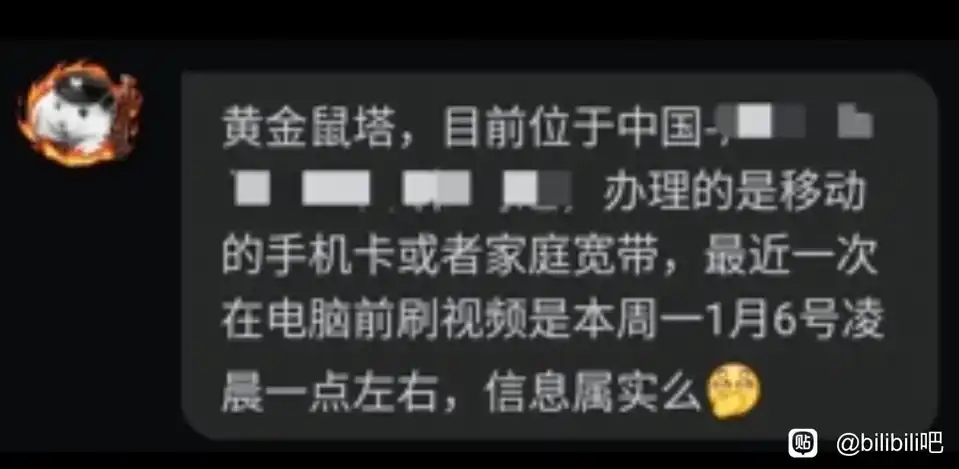

此外,这名用户还透露,此 B 站内部员工(倪某成)还曾经因为个人情绪原因将自己的一位网名为黄金鼠塔的朋友账号“开盒”。

图片来源:bilibili 百度贴吧

在网络上流出的群聊天记录信息中透露,倪某成的行为就是利用内部权限将与其在游戏中产生矛盾的用户个人信息批漏出来,并封禁了涉事用户的账号。

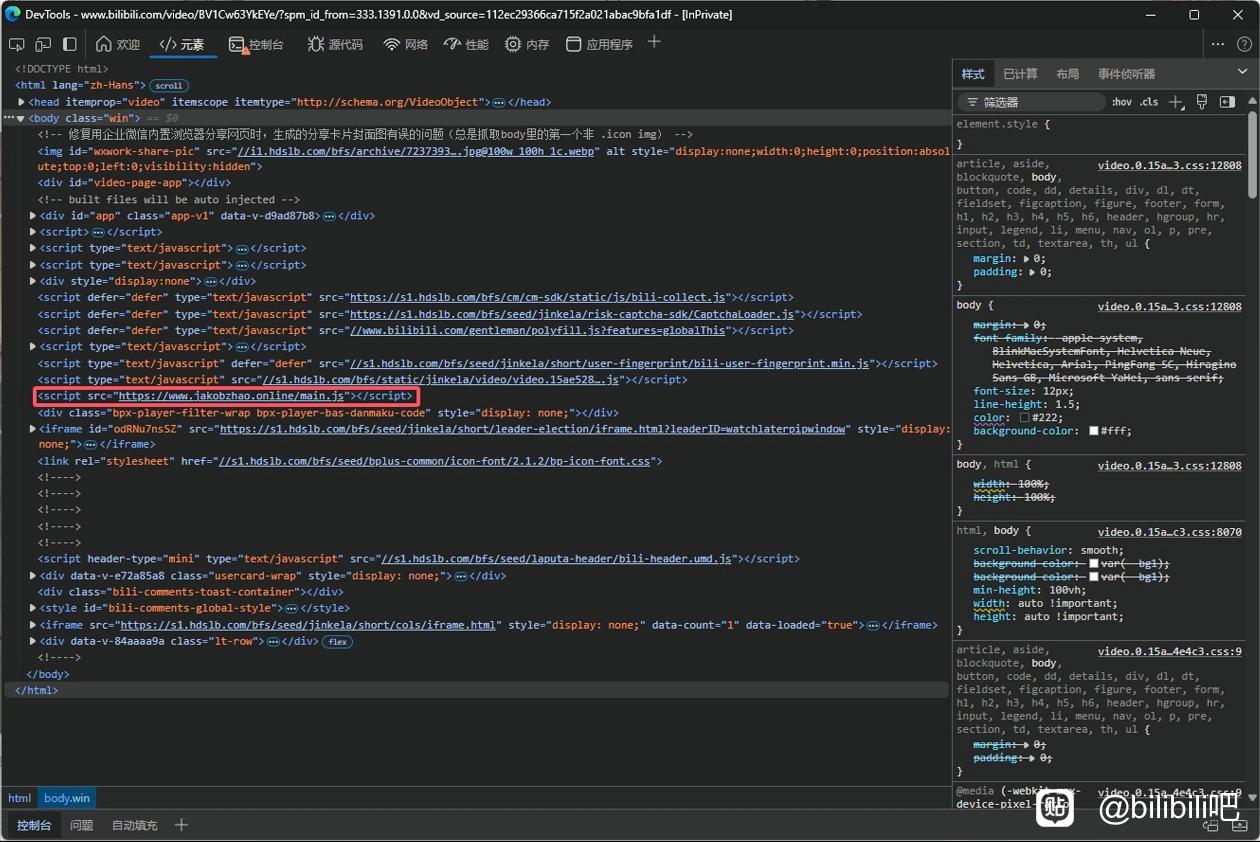

目前流传的截图显示倪某成加载的恶意代码通过 hxxps://www.jakobzhao.online/main.js 引入,据蓝点网检查该域名后发现,其注册时间是 1 月 13 日且当前处于无 DNS 解析状态。

而网友发布的视频最早是 1 月 12 日,也就是倪某成发起攻击的时间应该要更早,所以是否还使用其他域名进行攻击目前还不清楚,但倪某成自己的个人博客地址 hxxps://niyuancheng.top/ 目前也同样处于 DNS 无解析状态,此前是可以正常访问的,这两件事应该也存在直接关联。

以上情况只会在 Web 端进行复现。攻击原理为此“员工”利用自己权限推送代码,在页面跨域加入自己私人站点的 js 脚本。所有使用 Web 端用户都会加载这个代码,而攻击者读取用户信息对指定用户进行攻击。

第二百八十六条【破坏计算机信息系统罪(刑法第 286 条)】 违反国家规定,对计算机信息系统功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常运行,后果严重的,处五年以下有期徒刑或者拘役;后果特别严重的,处五年以上有期徒刑。

B 站的处理结果是什么?

据 @老变态了了了发布的视频,接到用户反馈后,B 站第一时间进行了调查,内部非常重视并成立了专门的调查小组,现在已经将事情完全查清楚。据 B 站称,事情的事实是账号被封禁是 B 站内部某位员工违规操作导致的,他的行为已经触及到了 B 站员工行为红线,目前 B 站已经开除了这名员工。

B 站并未遭受来自外部黑客利用漏洞的攻击,反而是内部员工倪某成将恶意代码悄然植入。这从某种程度表明,B 站在代码审核及发布流程上存在一定的安全隐患。

按照常规流程,新代码推送至生产环境应历经严格的审核与复核环节,目前,B 站已清除该恶意代码,建议用户采取进一步措施,例如清理浏览器缓存及删除 Cookies 等信息,以确保彻底消除倪某成植入的这段 js 代码所带来的风险。

网友怎么看?

此次 B 站内部员工投毒代码事件引发了舆论的轩然大波。在知乎平台上,一条“如何看待 2025 年 1 月 B 站员工人肉用户并删除用户视频事件?”贴子下方,ID 名为 Nauitas 的知乎用户回复称:

“人肉不人肉根本不是重点,重点是这么大一个上市公司,一个 00 后刚入职没多久的就有随便修改生产环境代码的权限,甚至可以说是生产环境里最重要的跟用户直接交互的前端界面代码。这次搞的太过分抓到了,那之前搞的不过分的呢?他们所有的软件代码里到底埋了多少雷?有多少暗中搞事情的后门?

强烈建议所有用户从现在开始立刻停用账户,停用 App,提取出所有余额,直接默认自己 B 站账号所有个人信息,历史记录,聊天记录,甚至装过 B 站 App 的手机内所有资料都早就已经全部泄露,来进行进一步应对以减少损失。”

还有人认为,B 站的内部管理可能有问题,可能没有代码审查或代码审查漏下了,导致恶意代码可以被轻易地放入正式版。

“如果前端被植入代码的话,攻击者理论上是可以代替用户操作的。包括但不限于代替用户发布评论弹幕、删除用户收藏等任何内容、查看用户未删除的历史记录。如果是客户端,甚至可以偷偷盗取用户数据。(Windows 这种权限控制机制和沙盒机制几乎没有的操作系统特别危险。)

看来软件还得是开源的才好。然而网页版……”

参考链接:

https://space.bilibili.com/349768022/upload/video

https://www.zhihu.com/question/9842359834/answer/81829950220

https://web.archive.org/web/20250115095222/https://niyuancheng.top/