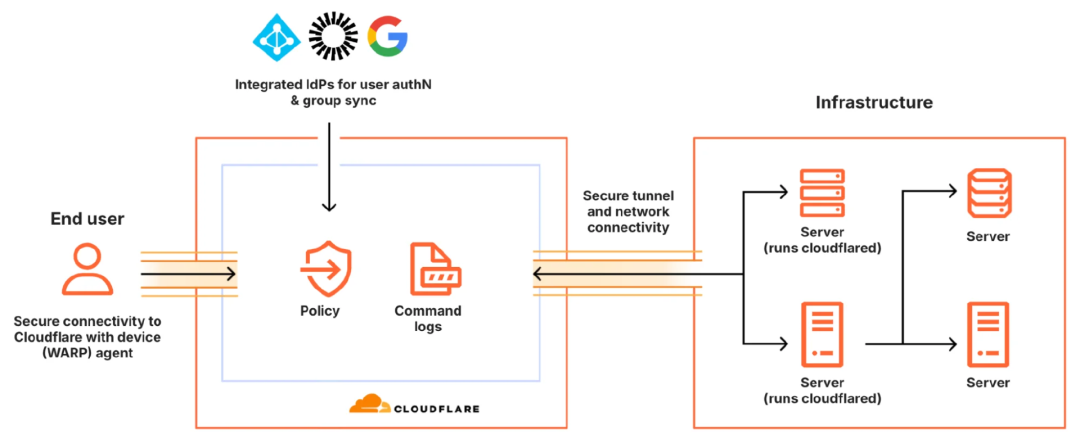

Cloudflare 最近发布基础设施 SSH 访问特性,使用短期证书替代传统 SSH 密钥。这个新特性将 BastionZero 集成到 Cloudflare One 中,用临时、短暂的证书替代长期 SSH 密钥,降低管理 SSH 密钥的复杂性,同时增强了安全性。

通常用户需要生成 SSH 密钥对并将其部署到服务器上来获得访问权限。有了基础设施 SSH 访问特性,传统的 SSH 密钥被用户通过 Access 登录生成的令牌颁发短期证书替代。

Cloudflare 指出,这个新特性的一个主要优势在于,企业能够像管理其他应用程序一样管理 SSH 访问,包括实现强大的多因素认证(MFA)、设备上下文和基于策略的访问控制。这使得企业能够在其安全访问服务边缘(SSE)或安全访问服务边缘(SASE)架构中整合基础设施访问策略。

Cloudflare 产品总监、前 BastionZero CEO Sharon Goldberg、Cloudflare 高级产品经理 Ann Ming Samborski 和 Cloudflare 高级系统工程师 Sebby Lipman 在公告中写道:

现代企业可能拥有数十、数百甚至数千个 SSH 目标。这些可通过 SSH 访问的服务器容易成为加密劫持或代理劫持攻击的目标。手动跟踪、轮换和验证授权 SSH 凭证是一项常被忽视的任务,这增加了长期凭证泄露的风险。

来源:Cloudflare 博客

Goldberg、Ming Samborski 和 Lipman 强调了日志记录的重要性:

零信任原则要求企业不仅要跟踪谁在使用 SSH 访问服务器,还要监控他们在获得访问权限后在服务器上执行了哪些命令。

在 Hacker News 上的一个热门讨论中,许多开发者对 Cloudflare 采用 SSH 代理基础设施来实现零信任 SSH 访问的方法持怀疑态度。用户 edelbitter 质疑道:

标题中提到“零信任”,但文章内容却解释说这种方法只有在每个 Cloudflare 中间人密钥记录器及其 CA 都被认为是可信的情况下才有效。如果主机密钥的价值被忽略,因为你无法预知代理将会使用哪个密钥,那么这个方案不就又回到了仅仅因为服务器位于 Cloudflare 的地址空间内就信任它们了吗?

Thomas Ptacek 补充道:

作为 SSH 证书的拥趸,我难以理解为何有人还会选择使用外部第三方 CA 来进行证书认证。外部 CA 的引入是为了解决对方介绍问题,而这是 SSH 服务器本就不存在的需求。

其他公司,比如 Teleport 和 Smallstep,提供了基于身份的、无密钥的 SSH 解决方案,但 Cloudflare 凭借收购 BastionZero 成为首个提供集成解决方案的云服务提供商。Urban Dynamics 创始人兼 CEO Ferris Ellis 评论道:

如果我们想要知道“上次有人在什么时候登录了这台机器?”或者“我们发现了恶意用户,他们在过去 24 小时内做了什么?”这些问题的答案都能轻松获得!这对于提高可靠性和安全运营来说是一个巨大的进步。

基础设施 SSH 访问目前对少于 50 名用户的团队免费,并也适用于现有按需付费和合同计划客户,只要他们拥有 Access 或零信任订阅。

查看英文原文链接: