Cloudflare 最近引入了新的自动化 SSL/TLS 设置,以简化供应商与源服务器通信的加密模式。这个特性提供了自动化配置,确保安全性,同时不会有站点停机的风险。

自动化的 SSL/TLS 通过利用 Cloudflare SSL/TLS 推荐系统来强化 Cloudflare 和源服务器之间的加密模式。这个推荐系统会自动执行一系列从 Cloudflare 到自定义源的请求,请求中会带有不同的 SSL/TLS 设置,以确定后端通信是否可以升级到当前配置以外的模式。Cloudflare 的产品经理 Alex Krivit、Cloudflare 软件研究工程师 Suleman Ahmad、Cloudflare 软件工程师 J Evans 和 Cloudflare 系统工程师 Yawar Jamal 解释了该特性的重要性:

确保在源服务器上正确配置证书,并告知 Cloudflare 应该如何与源进行通信,这种方式可能会让人心怀忐忑,因为如果没有正确部署或配置,错误配置可能会导致停机现象的出现。

虽然 Cloudflare 已经提供了各种技术,比如,认证源拉取(Authenticated Origin Pulls)、Cloudflare 通道(Cloudflare Tunnels) 和证书授权,以帮助客户配置与源服务器之间的通信,但这些方案仍然需要在源服务器和 Cloudflare 设置中进行手动配置的更改。

图片来源:Cloudflare 博客

Cloudflare 为与源服务器的 SSL/TLS 连接提供了五个选项,分别是 Off、Flexible、Full、Full(Strict)和 Strict。在 Strict 模式下,从浏览器到 Cloudflare 的所有请求,无论是 HTTP 还是 HTTPS,都将始终通过 HTTPS 连接到源服务器,并验证源服务器的证书。

十年前,Cloudflare 推出了通用 SSL(Universal SSL),并在 2022 年承诺为客户提供“从 Cloudflare 到源服务器最安全的自动化连接”,同时阐明了大规模配置源 SSL 所面临的挑战。该提供商现在承认,推出这一功能所花费的时间比预期的要长。Krivit、Ahmad、Evans 和 Jamal 补充说:

我们花了更多的时间来平衡增强的安全性和无缝的网站功能,尤其是源服务器的安全配置和功能超出了 Cloudflare 直接控制的范围。

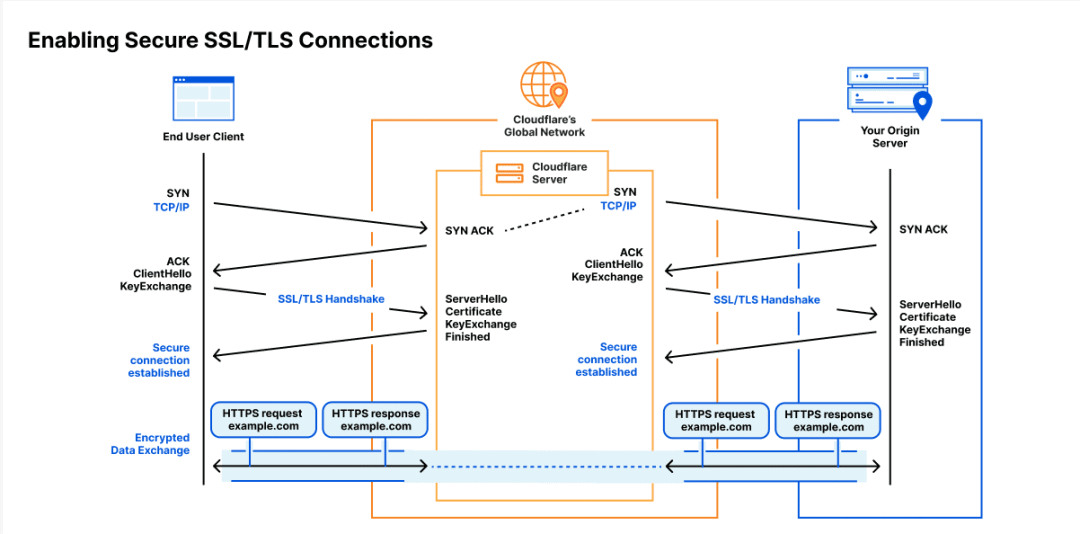

由于 Cloudflare 是客户端和客户源服务器之间的中介,因此需要建立两个独立的 TLS 连接:一个是用户浏览器和 Cloudflare 网络之间的连接,另一个是 Cloudflare 网络和源服务器之间的连接。与保护客户端和 Cloudflare 之间的连接不同,管理源服务器的安全功能更具挑战性。在 Hacker News 的一个热门主题中,用户 amluto 发表了这样的评论:

Cloudflare 正在谈论 Cloudflare 通道的安全优势。它们很可能非常安全,但我希望 Cloudflare 能清理一下他们的配置系统,使配置真正与行为相匹配。从 DNS 名称到路由的映射设置不应该称为 DNS,也绝对不应假装成 CNAME。

其他用户讨论了“零信任(Zero Trust)”门户的可用性,并对越来越多的可用选项表示担忧。用户 LinuxBender 补充说:

这会将人工操作从证书源的循环中排除,我可以看到在 Encrypted Client Hello(ECH)在所有设备上得到普遍支持之前,增加一个隐私保护步骤的机会。

该云提供商已经开始向启用 SSL/TLS 推荐系统的客户推出该功能。剩余的免费和专业版客户预计将从 9 月 16 日开始启用,商业和企业级客户也将陆续启用。

查看英文原文:

https://www.infoq.com/news/2024/08/cloudflare-automatic-ssl-origin/