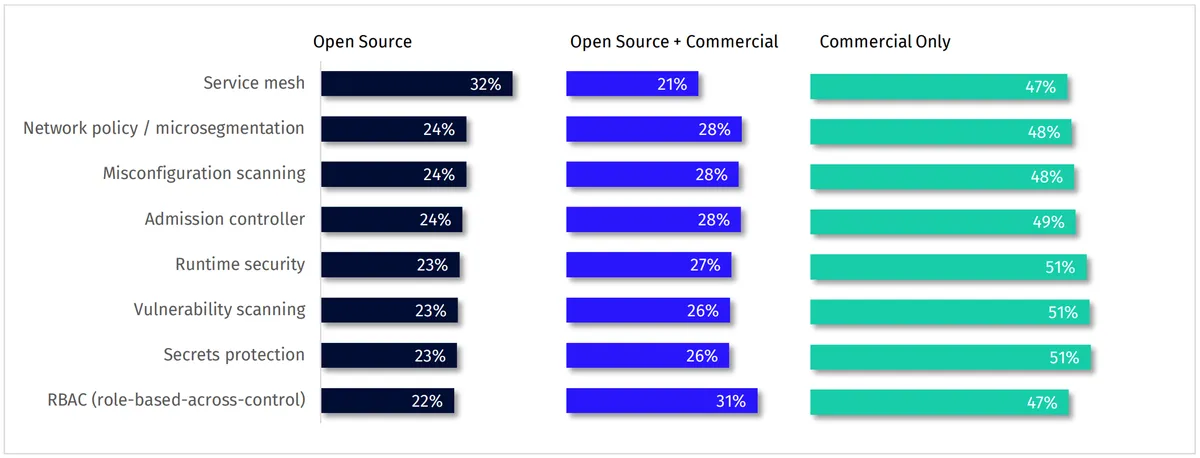

Armo 最近对 Kubernetes 安全软件解决方案的使用进行了调查,发现超过一半的受访者使用了开源工具。使用开源工具的公司平均使用了 3.6 种不同的工具。这些开源工具主要用于服务网格、网络策略和微分段(micro-segmentation)以及错误配置扫描。

服务网格解决方案中使用开源工具的比例(32%)明显高于其他选项(24%)。调查者认为,这是由于有几个支持良好的开源服务网格解决方案可用。他们特别提出了云原生计算基金会(CNCF)的毕业项目,如Linkerd、Istio和Open Service Mesh。

Kubernetes 安全的开源使用情况(按使用区域划分)(来源:Armo)

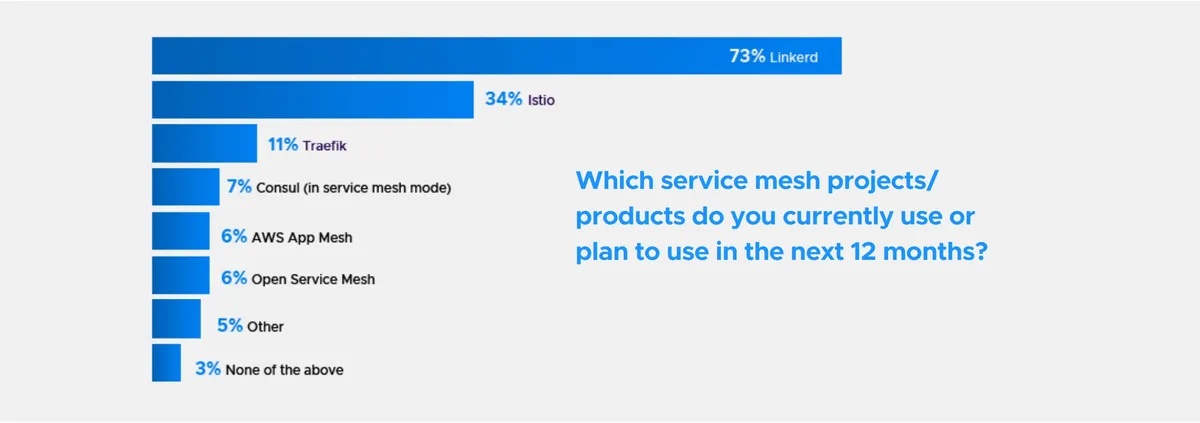

CNCF 对服务网格技术的调查也支持了这一发现。他们发现 Linkerd 和 Istio 是目前最流行的两种解决方案。随后是 HashiCorp Consul 和 AWS App Mesh 等专有解决方案。

受访者表示他们正在使用或即将使用的服务网格产品(来源:CNCF)

Buoyant 的首席执行官William Morgan在给 InfoQ 的一篇文章中指出,服务网格是建立零信任解决方案的好工具。Morgan 指出,服务网格提供了工作负载标识、细粒度强制执行以及一致的身份验证和授权方式。然而,Morgan 还指出,“仅仅向集群添加一个服务网格并不是万能的”,因为需要做一些工作来确保其正确地配置、维护和使用。

调查受访者指出,由于专有软件是不透明的解决方案,它们的控制或影响力有限,因此受访者对此感到失望。这一挑战之后,随之而来是难以理解定价模型,以及专有软件过于昂贵。然而,专有软件被大量用于漏洞扫描、机密保护和运行时安全。超过一半的受访者已经为这三个领域制定了商业解决方案。

对于谁应该拥有这些解决方案,以及在现实中谁目前拥有工具,受访者的看法是一致的。DevSecOps 团队的排名最高,因为目前拥有该解决方案的团队占 58%,63%的受访者表示他们认为 DevSecOps 团队应该承担这一责任。报告者指出,他们并没有就组织如何构建 DevSecOps 团队询问更多问题。

然而,对于“DevSecOps”这个术语仍然缺乏成熟度和理解,而且我们没有询问每个公司的 DevSecOps 功能是什么样的,例如它在组织架构图中的位置,或者它向谁报告。

在 InfoQ 最近的一次关于 Kubernetes 安全的小组讨论中,云安全架构师Thomas Fricke强调了 DevSecOps 的重要性:

我是认可在客户端推广 DevSecOps 或者更好地说是 SecDevOps 的人之一。这意味着,请不要向开发人员添加额外的安全任务。开发人员需要处理的代码比 10 年前要多 10 倍或 100 倍。请添加额外的安全人员,然后教他们 Kubernetes。

与 Fricke 的担忧一致,该报告发现,只有 10%的受访者认为他们的开发人员和安全团队是处理 Kubernetes 环境安全的专家。

完整的Kubernetes开源安全状态报告可以在Armo的网站上找到。

原文链接:

https://www.infoq.com/news/2023/01/kubernetes-security-armo/