最近一项关于供应链安全实践的调查发现,尽管一些实践已被广泛采用,但关键性实践的采用却是滞后的。该调查基于软件工件供应链等级(Supply-chain Levels for Software Artifacts,SLSA)框架进行。调查报告指出,关键实践,如生成来源,在采用方面是滞后的。调查还发现,人们认为实践的有用性与该实践的采用高度相关。

SLSA 是一个开源的安全框架,提供与供应链安全相关的标准和控制。它提出了一些预防和减轻软件供应链攻击的安全实践。这些实践分为四个等级——从完全脚本化的构建到封闭的、可重用的构建。这项调查包含了受访者对这些实践的采用、难度和感知有用性的反馈。

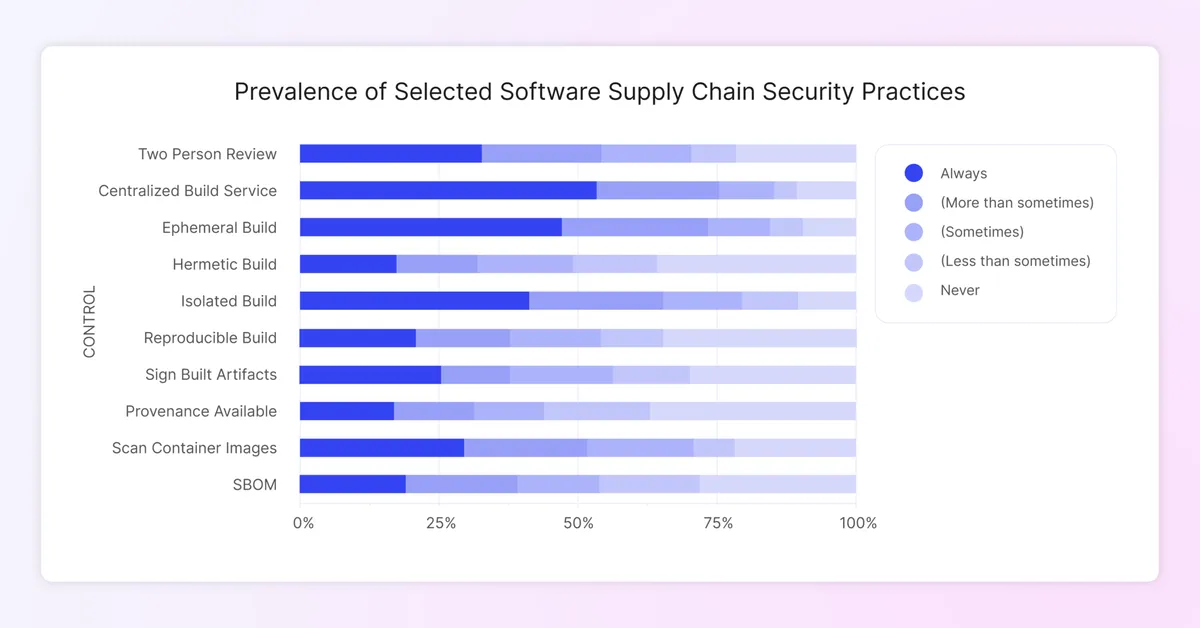

部分软件供应链安全实践采用程度(来源:OpenSSF)

调查结果表明,一些实践已被广泛地采用。例如,超过 50%的受访者表示,他们总是会使用集中式的构建服务。另外两个常用的实践是临时性构建和隔离性构建。

然而,提供来源(被认为是 SLSA 一级所需的关键相关实践)在采用方面却是滞后的。来源是关于如何构建工件的元数据,包括所有权、来源、依赖项和构建过程的信息。

报告指出,受访者认为实践的有用性程度确实与采用该实践的可能性呈正相关。报告作者建议把重点放在解释为什么实践有助于潜在地推动更多的采用上。Amélie Koran、Wendy Nather、Stewart Scott 和 Sara Ann Brackett 最近发表的一篇文章证实了这一发现,因为它与 SBOM(软件物料清单)有关。他们指出,由于 SBOM 实践的价值被低估,缺乏明确定义的 SBOM 用例可能会导致采用程度不高。

一些受访者质疑生成来源的有用性,这说明需要进一步解释这种实践的好处:

这似乎是一种会带来大量文书工作的方法,并且可以在事后很容易进行回顾——“发生了这些攻击”……但却没有从一开始就阻止攻击的发生。

对于生成软件材料清单(SBOM)的有用性,其他受访者也有类似的看法:

这是一种所有人都不喜欢的乏味的文书工作,开发者不喜欢(因为他们必须编写内容,并可能为随机依赖项做出辩护),管理层不喜欢(因为这会导致延迟和不愉快的开发),甚至是法务人员也不喜欢(因为它有可能将意外侵权变成故意侵权)。尽管如此,谨慎对待依赖项似乎是降低供应链攻击风险的唯一好方法。

受访者表示,一些 SLSA 实践,例如封闭式构建,比其他实践更难被采用。调查发现,可感知的实践难度与组织是否采用实践之间没有相关性。

因为调查结果与采用相关,所以它与最近发布的谷歌2022年Accelerate DevOps状态报告密切一致。该报告还关注供应链安全,并同时使用了 SLSA 框架和 NIST 的安全软件开发框架(SSDF)。同样,他们发现大多数受访者表示他们至少部分采用了每一种实践。

关于最近 SLSA++调查的更多细节可以在OpenSSF博客上找到。SLSA 1.0草案现在也开放给社区评审。

原文链接:

https://www.infoq.com/news/2023/03/slsa-survey-adoption/

相关阅读: