CNCF 最近发布了一份关于 Kubernetes 策略管理的白皮书。白皮书强调了 Kubernetes 策略管理在集群安全和自动化以及工作负载方面的重要性,并对 Kubernetes 策略所解决的问题以及策略的正确实施进行了深入探讨。

白皮书为 Kubernetes 策略管理提供了一个参考架构,为基于策略的操作提供了指导,并强调了如何将策略映射到安全性的其他方面,如威胁建模、保证和事件响应。

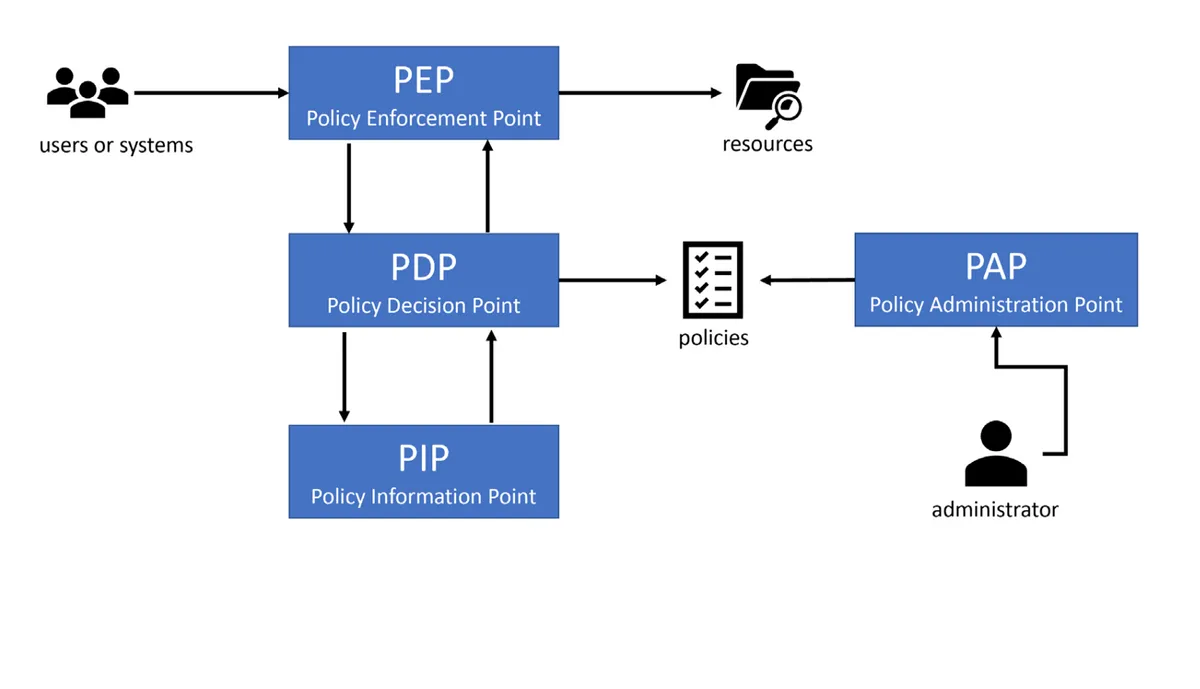

白皮书介绍了来自OASIS的标准语言XACML,这门语言用于定义策略语言、架构和处理模型。

图片由 CNCF 提供

此外,白皮书还展示了不同的 XACML 实体、它们之间的交互以及它们与 Kubernetes 策略管理的关系。这包括策略实施点(Policy Enforcement Point,PEP)、策略决策点(Policy Decision Point,PDP)、策略信息点(Policy Information Point,PIP)和策略管理点(Policy Administration Point,PAP)。

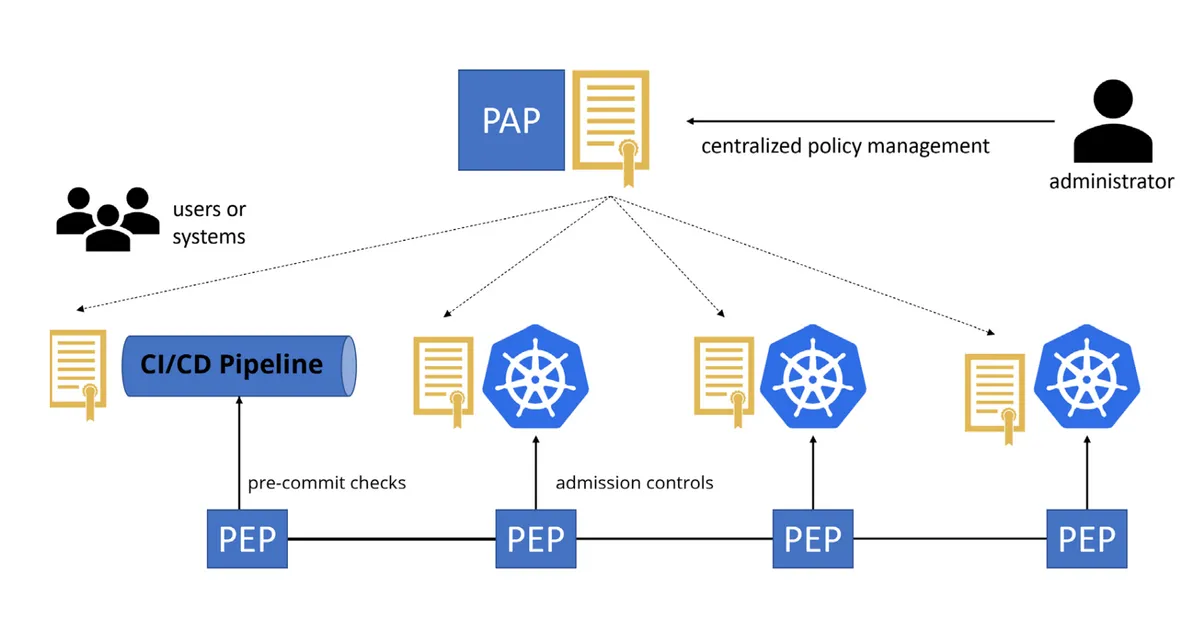

图片由 CNCF 提供

在这种架构中,PAP 创建可供 PDP 使用的策略或策略集。任何一个用户或系统请求都会被 PEP 拦截,PEP 与 PDP 发生交互并决定如何处理请求。PEP 有助于执行策略,确保 Kubernetes 工作负载和集群的当前状态与策略定义的预期状态是匹配的。然后 PDP 会告诉 PEP 应该如何继续。换句话说,就是允许或拒绝请求。

此外,白皮书强调,Kubernetes 策略管理适用于容器的所有四个生命周期阶段:开发、分发、部署和运行时(CNCF 安全特别兴趣组 SIG 在云原生安全白皮书中所述),特别是在涉及容器镜像和 Kubernetes 配置时。

在这个模型中,Kubernetes 策略是软件交付管道的一部分,也被称为策略即代码(Policy as Code,PaC)。

白皮书提到,通过将 Kubernetes 策略映射到其他安全功能(如安全保证和合规性),策略将云原生组织中的操作和其他安全领域连接在一起。

白皮书指出,在动态云原生环境中有必要采用一种整体的安全保障方法来解决独特的安全需求。

这包括为平台和工作负载开发威胁模型,将安全性纳入到软件交付管道中,以及检测违反策略的行为,特别是在运行时。

此外,白皮书强调了 Kubernetes 托管的策略在自动化合规性控制和遵守监管标准(如 PCI、NIST 800-30、HIPAA 等)方面起到的作用。为此,我们可以通过策略将文档化的合规性目标与集群、工作负载或运行时级别的技术控制联系起来。

白皮书作者的目标是通过采用基于策略的操作帮助组织实现更安全、更合规的目标。

白皮书专注于策略管理,相关项目和工具的清单可以在CNCF Cloud Native Interactive Landscape中找到。

用户可以加入 Kubernetes 策略工作组,并提出和讨论想法,或通过电子邮件 wg-policy@googlegroups.com 或Slack频道联系相关人员。

原文链接: