在 XcodeGhost 事件发生近 2 个月后,美国知名网络安全公司 FireEye 近日指出,尽管苹果和相关公司反映迅速,XcodeGhost 的影响却仍在持续,且出现了变异的 XcodeGhost S 版本。该版本可以在最新的 iOS 9 系统中继续窃取用户信息,并可以绕开静态检测的安全防御措施。

XcodeGhost 事件起源于国家互联网应急中心(CNCERT)在 9 月 14 日发布的一则题为《关于使用非苹果官方XCODE 存在植入恶意代码情况的预警通报》的预警信息。该信息指出,部分开发者使用的非官方XCODE 工具会向苹果APP 中植入恶意代码。这些代码经App Store 正常下载并安装后,会窃取并上传用户信息,并具有恶意远程控制的功能。随后,iOS 开发者 @唐巧 _boy 在微博中表示,已知两个致命 App 感染恶意代码。由此,XCodeGhost“病毒门”事件开始升级。据统计,全球有超过上千款款应用被发现使用了冒牌Xcode 开发工具——XcodeGhost。

苹果官方随后针对该事件进行了说明,在App Store 中下架了受感染App 的相关版本,并添加了新的安全特性。相关苹果App 的开发团队也纷纷推出了新版本的应用。然而,FireEye 近日指出,XcodeGhost 的影响仍然进入了美国企业,并将成为一个长期存在的安全风险。而且,其僵尸网络仍然部分存活。代号为XcodeGhost S 的变种更是表明,更多高级的安全威胁之前还没有被检测到。

通过对XcodeGhost 相关的活动进行为期一个月的观察,FireEye 发现仍有210 家美国企业在运行被XcodeGhost 恶意感染的苹果应用。这些企业主要集中在教育(其使用的恶意软件占所有恶意应用的65%)、高科技(13%)、制造(4%)和通信(2%)行业等。在这些应用程序产生的28000 次XcdoeGhost CnC(命令和控制,Command and Control)服务器的连接请求中,服务器地址主要集中在德国(占所有请求的62%)、美国(33%)、法国(3%)、荷兰(2%)和日本(0.09)。由此可见,XcodeGhost 的影响已经牵涉到了很多行业和很多国家。

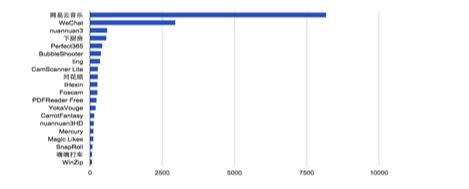

相关研究人员指出,XcdoeGhost 的CnC 数据可以被用作在App Store 之外分发应用、强制浏览器访问某个地址、通过直接访问下载页提高任何应用的下载量和弹出钓鱼窗口等。根据从DTI 云得到的数据,在152 个应用中最活跃的前20 个受感染应用如下图所示。

从上图可以看出,尽管绝大部分厂商已经升级了应用,很多用户仍然在使用受感染的应用版本。例如,网易云音乐和WeChat 受感染的版本分别如下。

应用 版本号 三周内的出事次数 WeChat 6.2.5.19 2963 网易云音乐 Music 163 2.8.1/2.8.2/2.8.3 1227/3084/2664 为了减少旧版本的影响,一些企业直接屏蔽了XcdoeGhost DNS 的查询操作。然而,当相关应用没有升级时,雇员的手机和启动设备仍然可能会在其他网络环境中访问Cnc 服务器。

此外,FireEye 公司与苹果公司合作把所有受XcodeGhost 和XcodeGhost S 感染的应用从App Store 中进行了移除。在该过程中,FireEye 发现XcodeGhost 的影响包含了多个版本的Xcode。甚至为iOS 9 开发而推出的Xcode 7 也没有幸免。最新版的XcodeGhost S 更是专门针对iOS9 进行了升级,并可以绕开静态检测。

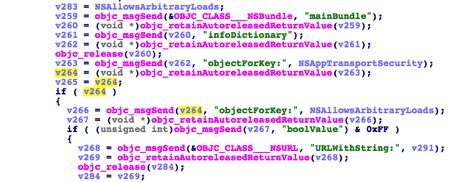

之前,苹果公司引入了“NSAppTransportSecurity”的方法来改善iOS9 中的客户端/ 服务器的连接安全。默认情况下,iOS9 只允许安全连接(如携带指定密文的HTTPS)。因此,之前的XcodeGhost 都因为使用http 而无法连接到CnC 服务器。然而,苹果允许开发者在应用的info.plist 中添加“NSAllowsArbitraryLoads”例外来允许http 访问。因此,如下图所示,XcodeGhost S 选择读取该例外的设置,从而相应选择不同的CnC 服务器。

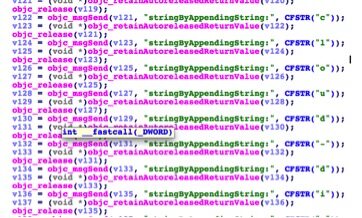

更进一步,XcodeGhost 选择把CnC 域的字符串用一系列的单个字符隔开,从而躲避静态检测。

FireEye 的 iOS 动态分析平台已经成功探测到一个 XcodeGhost S 感染的应用——“自由邦”。该软件已经被苹果公司从App Store 中下架。由此,是否存在更多被感染的软件成为一个大大的疑问。一旦这些软件存在,XcodeGhsot 事件的影响力将会进一步升级。

因此,FireEye 建议,企业和机构能够及时通知XcodeGhost 和其他恶意应用的威胁。用户应该及时删除受感染的应用或者升级应用。

感谢魏星对本文的审校。

给InfoQ 中文站投稿或者参与内容翻译工作,请邮件至 editors@cn.infoq.com 。也欢迎大家通过新浪微博( @InfoQ , @丁晓昀),微信(微信号: InfoQChina )关注我们,并与我们的编辑和其他读者朋友交流(欢迎加入 InfoQ 读者交流群 )。

)。