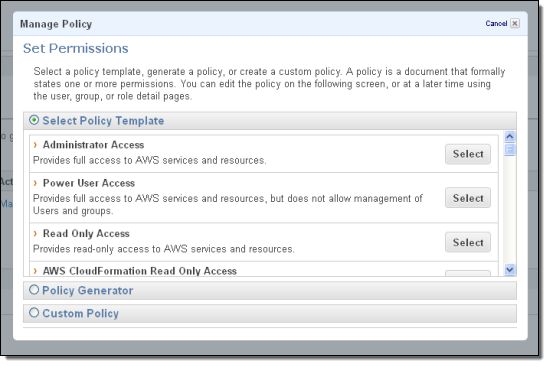

AWS 身份与访问管理(简称 IAM)机制允许大家利用访问控制策略对面向 AWS 服务与资源的访问进行控制。IAM 当中包含一系列数量庞大的预置策略,而大家亦可以根据自己的实际需要创建合适的策略方案。

IAM 策略当中包含各类策略声明。每一条声明将允许或者拒绝使用者对某些 AWS 服务(立足于个别 API 功能层面)或者资源进行访问。与此同时,大家还可以将策略附加至用户、群组或者角色当中。

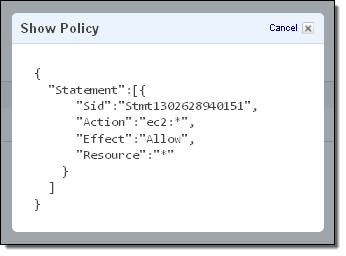

以下示例策略允许用户访问全部 EC2 API 及其资源:

全新策略模拟器

策略所使用的语言极具表现力,而我们则希望帮助大家更为轻松地对其加以运用。就目前而言,大家需要将策略应用至生产流程当中,从而确保它们能够如预期一般顺利起效。

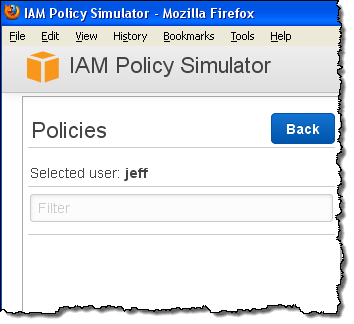

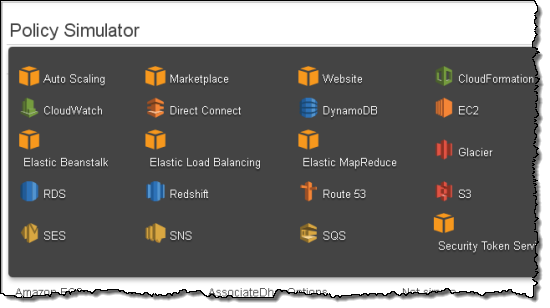

今天我们将要介绍的为 IAM Policy Simulator 工具。在这款工具的帮助下,大家将能够首先对自己的 IAM 策略实效进行测试,而后再将其提交至生产环境当中。其使用方式非常简单,我们首先选定自己需要评估的策略,从 AWS 选项清单当中将其选中,然后点击 Run Simulation 按钮。

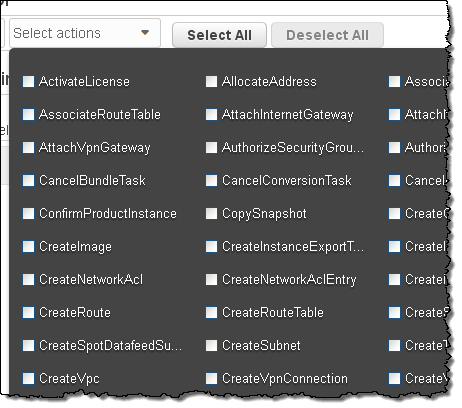

举例来说,如果大家已经拥有自己的 AWS 账户,而且希望确保我以用户身份(我自己的 IAM 用户名为 jeff)访问到全部 EC2 API。这时大家需要选定我的用户名、对应服务以及我所需要访问的功能(大家也可以直接点击 Select All 按钮选中所有):

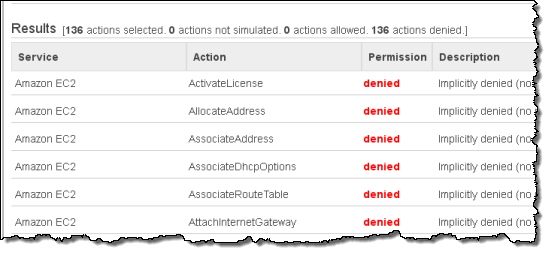

在按下 Run Simulation 按钮之后,对应策略将接受评估,而后由模拟器显示出测试结果。看起来我自己的账户没办法访问各 EC2 API(这是因为 IAM 用户在默认情况下是不具备访问权限的,除非经过明确的权限分配):

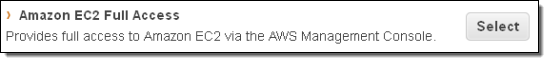

我当然是需要访问这些 API 的,所以大家得打开 AWS 管理控制台当中的 IAM 标签并将 Amazon EC2 Full Access Policy 添加到用户 jeff 当中:

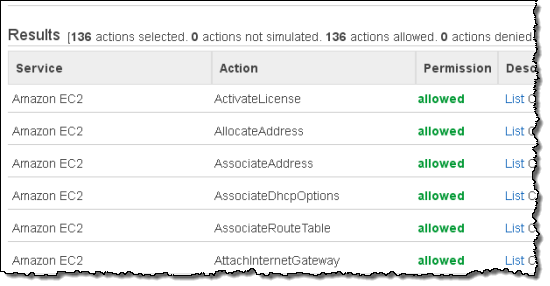

在此之后,我们返回模拟器并再次运行模拟器,这一次我已经拥有了全部访问能力:

当然这对于 IAM Policy Simulator 的全部功能来说还只能算是管中窥豹。大家也可以选择将一部分策略排除到模拟范畴之外,进而查看移除之后带来的实际效果。再有,大家可以通过模拟访问特定资源,或者在模拟器之内创建并测试刚刚生成的新策略。

欲了解更多信息,请查阅我制作的这段新视频:

【视频】

AWS Identity and Access Management Policy Simulator

——Jeff

感谢刘羽飞对本文的审校。

给InfoQ 中文站投稿或者参与内容翻译工作,请邮件至 editors@cn.infoq.com 。也欢迎大家通过新浪微博( @InfoQ , @丁晓昀),微信(微信号: InfoQChina )关注我们,并与我们的编辑和其他读者朋友交流(欢迎加入 InfoQ 读者交流群 )。

)。