AWS 最近发布可以独立于 EC2 环境处理保密数据的 Nitro Enclave。基于轻量级 Linux 操作系统的 Nitro Enclave 是一种经过强化和验证的高度受限的虚拟机。

新的服务没有使用持久存储,没有使用管理员访问权限,并创建了一个额外的隔离,以进一步保护 EC2 实例中的高敏感数据,并减少敏感数据的受攻击面积。AWS 首席布道官 Jeff Barr 描述了主要的用例:

金融服务、国防、媒体和娱乐以及生命科学等各业的AWS客户通常会在AWS上处理高敏感数据,他们需要保护它们免受来自内部和外部的威胁,需要处理复杂的情况,包括多个相互不信任的合作伙伴、供应商、客户和员工。如今,他们使用VPC创建高度隔离的环境,这些环境具有受控的有限连接,只能由一组受限制的用户访问。

客户可以使用这个新功能将数据从更大的通用操作系统环境中分离到独立的执行环境中。AWS 并不是唯一提供受保护虚拟机的云供应商:Azure 也提供了基于硬件的可信任执行环境(TEE),而谷歌云最近也宣布了其保密虚拟机特性。

GrowthOps 云工程师及 AWS 社区开发者 Richard Fan 写了一篇关于如何在 AWS Nitro Enclaves 上运行 Python 应用程序的文章,并总结了这个新特性是如何工作的:

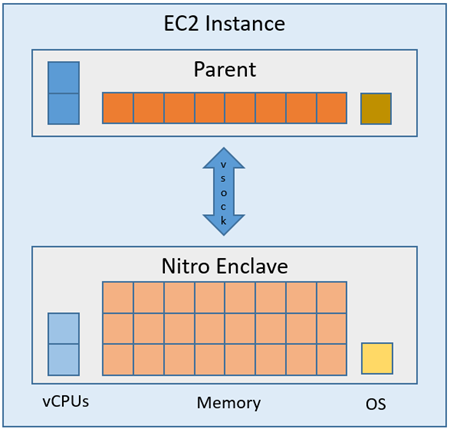

AWS Nitro Enclave是和EC2实例一起运行的独立环境。它使用来自EC2实例的CPU和内存资源,但与Hypervisor级别的实例是隔离的,因此你的实例即使在操作系统级别也不能访问Enclave。与Enclave通信的唯一方式是通过vsock通道。

他在GitHub上创建了一个项目,演示如何使用 Python 套接字包在 EC2 实例和 Nitro Enclave 之间建立通信,并使用代理从 Enclave 内部进行 HTTPS 调用。

CoinText 首席技术官 Vin Armani 认为可能可以在数字货币采用这种新功能:

这些新的AWS Nitro Enclave很有趣。我猜想它们在加密货币交易方面将变得非常流行。这似乎是服务器提供简单分类帐邮资协议(Simple Ledger Postage Protocol)和SWaP协议服务的一个完美的工具。

另一份公告表示,AWS 证书管理器可以通过 Nitro Enclave 支持 EC2 的 TLS 主机终止连接。这样就可以对运行在 EC2 实例上的 Web 应用程序和 Web 服务器使用免费的公有和私有 SSL/TLS 证书。

一些限制:用于 Nitro Enclave 的 ACM 目前只支持与 NGINX 集成的证书安装和证书过期替换。Nitro Enclave目前只支持英特尔和 AMD 的处理器,最小的可用实例是 m5a.xlarge。每个 EC2 实例只支持单独的加固环境。新服务不需要额外的费用,但父实例需要付费。

原文链接:AWS Introduces Nitro Enclaves, Isolated EC2 Environments for Confidential Computing